Эксперты сообщили, что количество закрытых ИП за год в России выросло почти в два раза — Экономика и бизнес

МОСКВА, 19 июля. /ТАСС/. Количество закрытых индивидуальных предприятий (ИП) в первом полугодии 2021 года по отношению к аналогичному периоду 2020 года в России выросло почти в два раза. Об этом сообщается в исследовании аналитической службы международной аудиторско-консалтинговой сети FinExpertiza на основании данных ФНС, которое есть в распоряжении ТАСС.

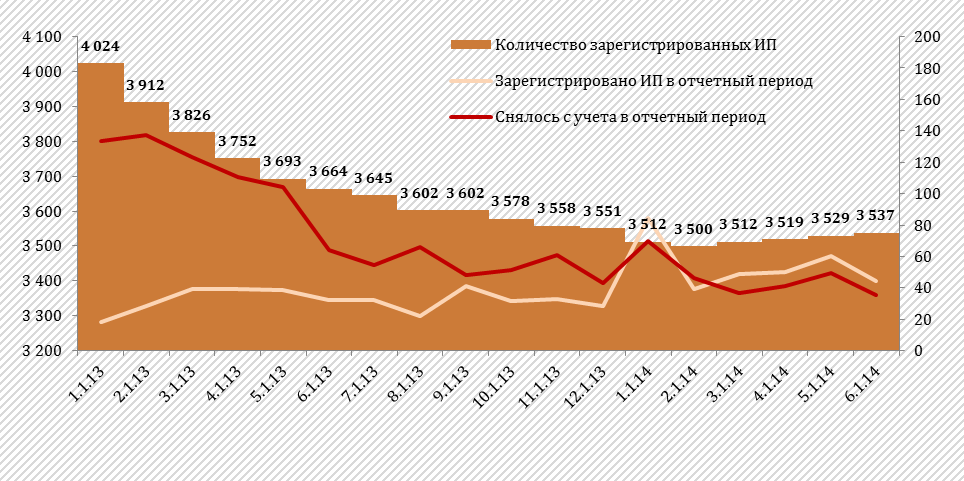

По данным аналитики, за шесть месяцев 2021 года в России закрылось 545,8 тыс. индивидуальных предприятий, что почти в два раза больше по сравнению с первым полугодием коронавирусного 2020 года. «Смертность» российских ИП достигла восьмилетнего максимума: чаще бизнесы закрывались лишь в январе — июне 2013 года.

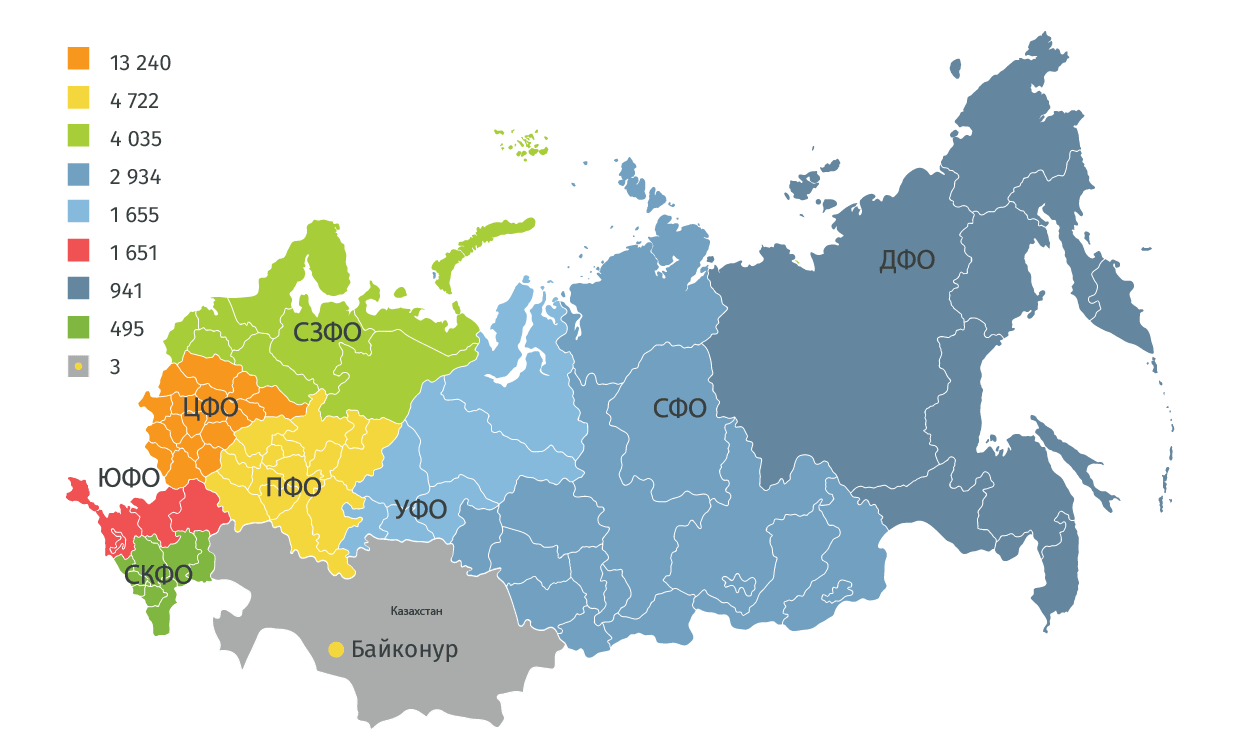

Количество закрытий индивидуальных предприятий за полугодие возросло год к году абсолютно во всех регионах. Наименьшую жизнеспособность показали предприниматели Чечни (там закрылось в 3,5 раза больше ИП, чем годом ранее), Дагестана («смертность» выросла в 3,3 раза) и Чукотки (2,5 раза).

Вместе с тем нашлись регионы, в которых предпринимательская инициатива показала бурный рост. Наилучшую динамику регистрации новых ИП показали Карачаево-Черкесия (рост в 2,3 раза), Тыва и Калмыкия (рост в 2,1 раза), Северная Осетия (число открытий новых ИП выросло год к году на 82,9%).

На пике ликвидаций

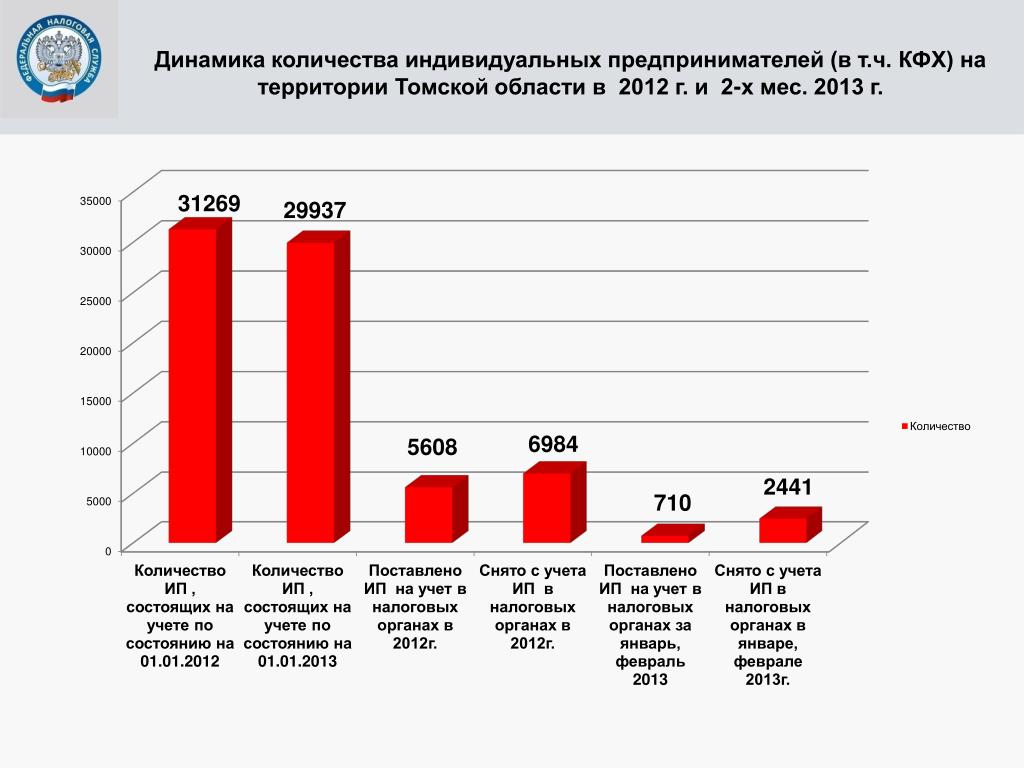

По данным ФНС, на 1 июля 2021 года в России действовало 3,14 млн индивидуальных предпринимателей. За первое полугодие покинули рынок 545,8 тыс. ИП, что в 1,8 раза больше (на 82,8%), чем за первую половину 2020 года. Предыдущий рекорд за аналогичный период был зафиксирован в 2013 году, тогда закрылось еще больше ИП — 594,2 тыс.

Закрытие индивидуальных предприятий в январе — июне 2021 года выросло во всех российских регионах. Наихудшая динамика была зафиксирована в Чечне (там закрылось в 3,5 раза больше ИП, чем годом ранее — 5,8 тыс.), Дагестане (рост в 3,3 раза; закрылось 13,1 тыс. ИП) и на Чукотке (рост в 2,5 раза; закрылось 170 ИП; в данном регионе число «ипэшников» минимально по России, поэтому резкая динамика закрытий объясняется эффектом низкой базы).

Также в десятку антирейтинга вошли, например, Приморский край (закрытие ИП там выросло в 2,4 раза, закрылось 9,2 тыс. ИП), Ингушетия (рост в 2,4 раза; закрылось 980 ИП), Москва (рост в 2,3 раза; закрылось 47,8 тыс. ИП) и Санкт-Петербург (рост в 2,3 раза; закрылось 27 тыс. ИП).

При этом на фоне волны закрытий ИП все российские регионы, кроме Чукотки, одновременно продемонстрировали бум открытия новых микробизнесов. Наилучшую динамику по открытиям новых предприятий показали Карачаево-Черкесия (рост в 2,3 раза), Тыва и Калмыкия (рост в 2,1 раза) и Северная Осетия (+82,9%).

Ковидный баланс

Количество закрытий ИП в стране превысило число открытий на 135,5 тыс., но семи регионам удалось показать чистый положительный прирост, в том числе Республика Алтай, где закрылось 619 ИП, открылось 923 ИП, разница составила 304 предприятия, Крым (закрылось 6851 ИП, открылось 7130 ИП, разница 279 ИП) и Тыва (закрылось 943 ИП, открылось 1058 ИП, разница 115 ИП).

В большинстве же регионов закрытия ИП превзошли открытия. Больше всех в абсолютном выражении потеряли столичные регионы: Москва (где закрылось 47,8 тыс. ИП, открылось 37,3 тыс. ИП, то есть чистое сокращение составило 10,5 тыс.), Санкт-Петербург (27 тыс. закрытых против 18,9 тыс. открытых ИП, сокращение на 8,1 тыс.) и Московская область (38,9 тыс. закрытых против 31,2 тыс. открытых ИП, сокращение на 7,7 тыс.).

Больше всех в абсолютном выражении потеряли столичные регионы: Москва (где закрылось 47,8 тыс. ИП, открылось 37,3 тыс. ИП, то есть чистое сокращение составило 10,5 тыс.), Санкт-Петербург (27 тыс. закрытых против 18,9 тыс. открытых ИП, сокращение на 8,1 тыс.) и Московская область (38,9 тыс. закрытых против 31,2 тыс. открытых ИП, сокращение на 7,7 тыс.).

Причины закрытий

Большая часть закрытых в первом полугодии 2021 года индивидуальных предприятий — 51,4%, или 281,8 тыс. — ликвидировались по собственной инициативе.

Вторая, не менее значительная часть — 47,1%, или 258,3 тыс. — была исключена из реестра индивидуальных предпринимателей по решению регистрирующего органа. Такое право налоговики получили с 1 сентября 2020 года в рамках закона 129-ФЗ, если предприниматель за 15 месяцев не прислал отчетность, просрочил действие патента или остался должен бюджету.

Третья причина ликвидации ИП — физическая смерть владельца бизнеса. За первое полугодие 2021 года ушли из жизни 6,7 тыс. индивидуальных предпринимателей, или 1,2% от общего числа ликвидированных микробизнесов, что на 25%, меньше прошлогоднего показателя. Именно в первом полугодии 2020 ковидного года «смертность» ИП достигла максимума за 10 лет — тогда умерли 8,9 тыс. владельцев бизнесов. Нынешний же показатель минимальный за последние шесть лет.

индивидуальных предпринимателей, или 1,2% от общего числа ликвидированных микробизнесов, что на 25%, меньше прошлогоднего показателя. Именно в первом полугодии 2020 ковидного года «смертность» ИП достигла максимума за 10 лет — тогда умерли 8,9 тыс. владельцев бизнесов. Нынешний же показатель минимальный за последние шесть лет.

Другие причины ликвидации ИП составляют незначительные доли: по причине банкротства были закрыты 0,2%, или 842 бизнеса, 0,1%, или 310 закрытий ИП, приходится на покинувших Россию иностранцев, в принудительном порядке по решению суда было ликвидировано лишь восемь ИП.

Число ИП в России впервые превысило количество компаний :: Экономика :: РБК

Это связано с ужесточением работы налоговиков и спадом экономики

Это связано с ужесточением работы налоговиков и спадом экономикиФото: Артем Геодакян / ТАСС

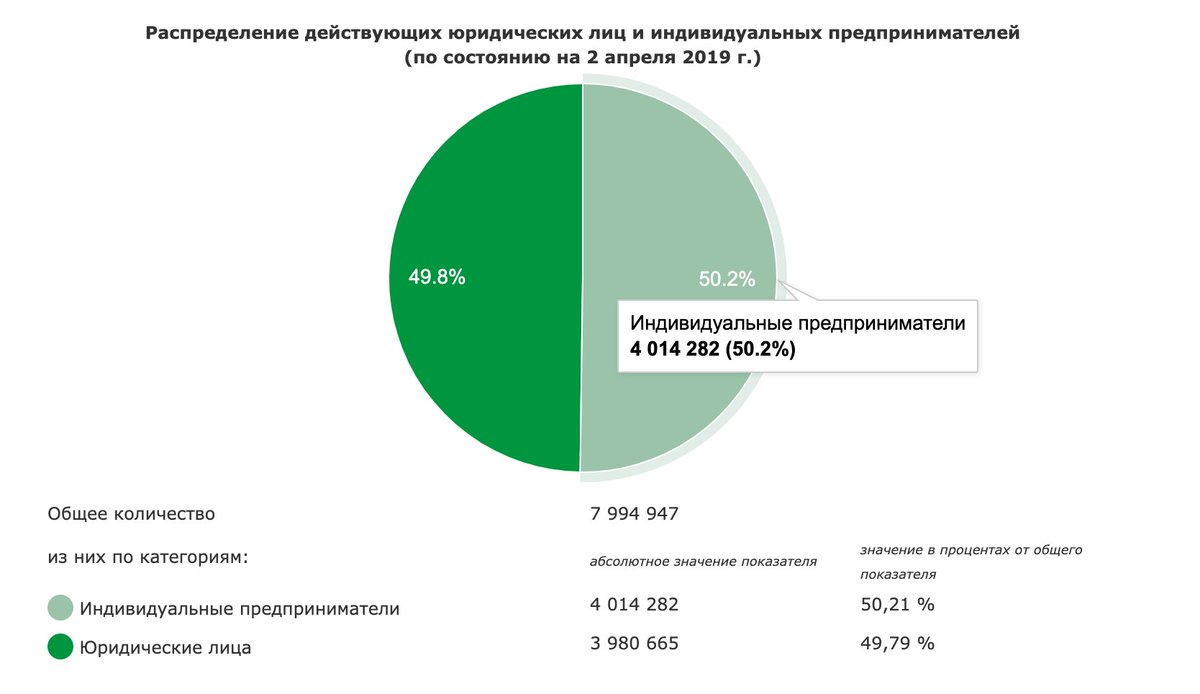

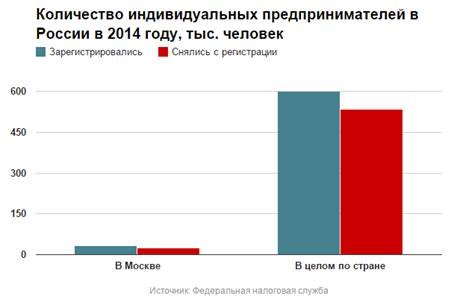

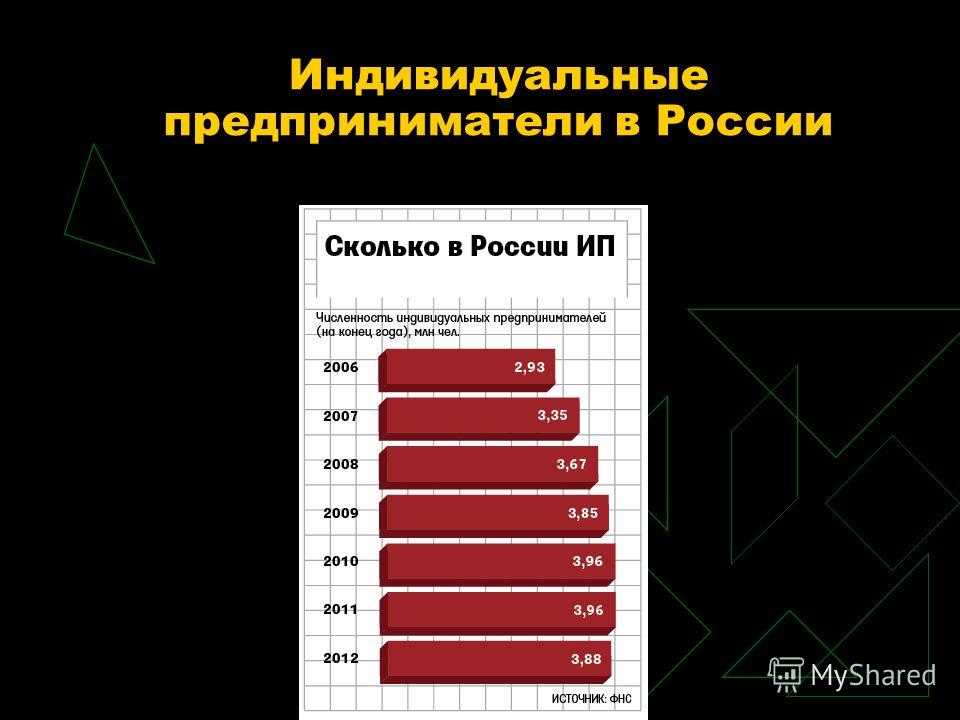

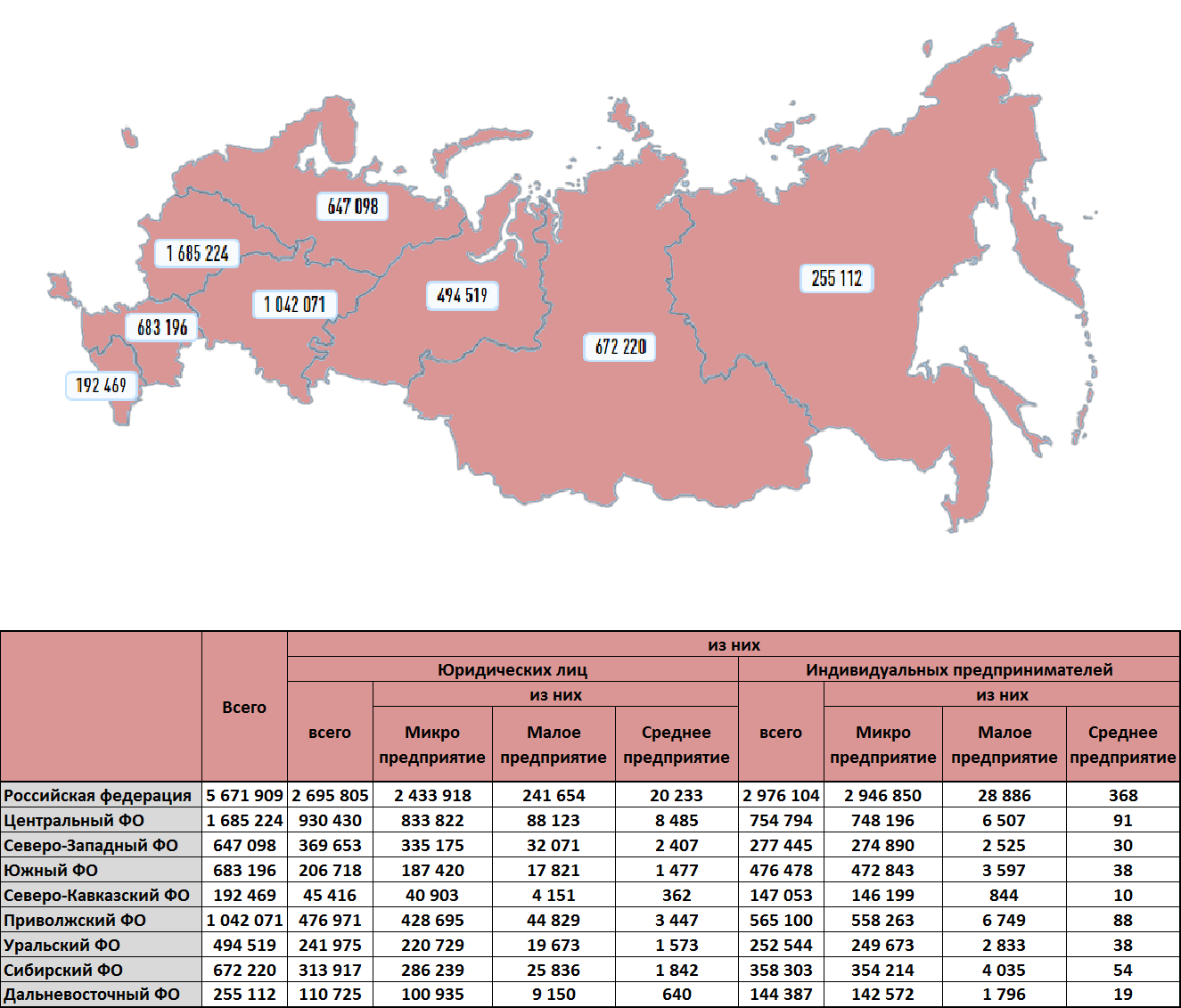

Количество индивидуальных предпринимателей в России впервые превысило число юридических лиц, свидетельствуют материалы агентства «Федеральная служба информации».

По данным на 2 апреля, в России действуют 4,014 млн ИП, в то время как количество юрлиц составляет 3,98 млн.

В 2018 году из реестра исключены 487,7 тыс. недействующих юрлиц.

В 2018 году из реестра исключены 487,7 тыс. недействующих юрлиц.Количество действующих компаний всегда превышало число индивидуальных предпринимателей за время их анализа через публичные реестры (ЕГРЮЛ появился в 2002 году), отмечает агентство. Однако оно начало снижаться в 2016 году.

В России 3% предпринимателей. Это намного меньше, чем в мире

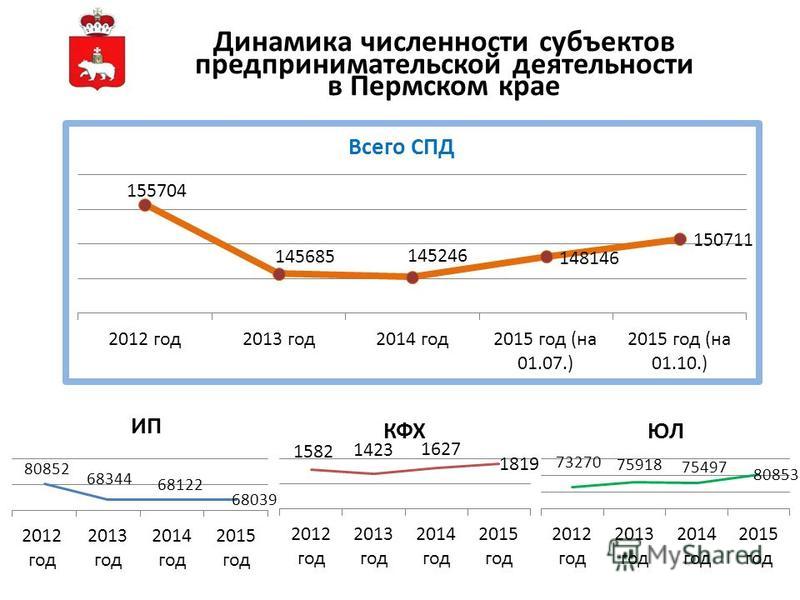

В России предпринимательской деятельностью занимаются примерно 3% населения, или 4,2 млн человек, выяснил Сбербанк. Вероятно, сейчас это самые точные данные: они получены анализом big data о движении средств по счетам и учитывают только реально действующие юрлица и ИП, отмечает РБК.

Главное

Доля предпринимателей в России ниже, чем в среднем по миру. «Малый и средний бизнес остается недоиспользованным ресурсом российской экономики, — констатирует Сбербанк. — Такая ситуация — прямое следствие низкой склонности россиян начинать собственное дело».

- Индекс предпринимательской активности в России (число предпринимателей на 1000 человек трудоспособного населения) в России 27,6, медианное значение по миру — 32,2.

- Самые «белые» регионы — Москва и Санкт-Петербург с областями — дали и самую высокую долю предпринимателей (37,4 и 39,1). По мнению экспертов, с учетом неформальной экономики в целом по России долю активных предпринимателей можно удваивать.

- Предпринимательская активность в России стагнирует. Рост составил лишь 0,3% с августа прошлого года по март 2019-го против 11,8% годом ранее. Число активных компаний в Москве и Московской области снизилось на 3,3%. Причина — в дорогом кредите и снижении платежеспособности населения.

Много или мало?

- Малый и средний бизнес сейчас дает около 22% в ВВП России. Эта цифра занижена примерно вдвое из-за особенностей официальной статистики, но все равно намного меньше, чем в развитых странах (50–60%).

- В Китае предпринимательская активность выше почти вдвое (45), в США — втрое (90).

- В России на одного чиновника приходится трое предпринимателей. Если считать чиновников вместе с силовиками, то их лишь вдвое меньше, чем предпринимателей (2,3 млн по сравнению с 4,2 млн).

В Германии на одного чиновника приходится семь предпринимателей.

В Германии на одного чиновника приходится семь предпринимателей. - Число предпринимателей в России на порядок меньше, чем бюджетников — их в стране порядка 33 млн.

Аналитики назвали причину высокой «смертности» ИП

За полгода в России закрылось почти вдвое больше индивидуальных предпринимателей, чем за тот же период коронавирусного 2020 года, подсчитали аналитики на основании данных ФНС. Это восьмилетний пик: чаще бизнесы закрывались лишь в 2013 году. Как пояснили «Газете.Ru» эксперты, в этих цифрах почти половина — «мертвые души», брошенные еще во время первой-второй коронавирусных «волн» бизнесы.

За первое полугодие 2021 года в России закрылись 545,8 тыс. индивидуальных предпринимателей, что в 1,8 раза больше, чем за «ковидно-шоковую» первую половину 2020 года, подсчитала аналитическая служба международной аудиторско-консалтинговой сети FinExpertiza. Предыдущий рекорд был зафиксирован в 2013 году, тогда закрылось еще больше ИП – почти 600 тысяч.

В большинстве регионов число закрытых ИП превзошло число открытых. Больше всех в абсолютном выражении потеряли столичные регионы: Москва (закрылось 47,8 тыс. ИП, открылось 37,3 тыс.), Санкт-Петербург (27 тыс. закрытых против 18,9 тыс. открытых) и Московская область (38,9 тыс. закрытых против 31,2 тыс. открытых).

Больше всех в абсолютном выражении потеряли столичные регионы: Москва (закрылось 47,8 тыс. ИП, открылось 37,3 тыс.), Санкт-Петербург (27 тыс. закрытых против 18,9 тыс. открытых) и Московская область (38,9 тыс. закрытых против 31,2 тыс. открытых).

Однако в отличие от прошлого крупного кризиса, ковидная волна смертности бизнеса имеет особенность: многие из этих закрытий — отложенные, и на самом деле случились гораздо раньше — год-полтора назад. С осени 2020 по март 2021 ФНС, получившая полномочия не только ликвидировать ИП, но и вычеркивать их из реестров ИП и юрлиц, занималась их чисткой от мертвых душ.

«В целом по стране около половины закрывшихся ИП были ликвидированы именно по инициативе ФНС, а по ряду регионов доля вычеркнутых из реестра оказалась еще выше: в Чечне, Дагестане и Ингушетии – порядка 70%, в Москве, Санкт-Петербурге и Пермском крае – в районе 60%», — поясняет президент FinExpertiza Global Елена Трубникова.

Закрытия же по инициативе самих предпринимателей в целом остаются стабильными, за исключением двукратного роста в декабре 2020 года. В FinExpertiza объяснили это желанием владельцев закрыть неприбыльный бизнес до конца года. Директор Центра развития компетенций в маркетинге Высшей школы бизнеса НИУ ВШЭ Татьяна Комиссарова связывает это со второй волной Covid-19, которую не смогли пережить те, кто еще весной растратил подушку безопасности и не смог получить деньги от государства на выплаты зарплат сотрудникам.

В FinExpertiza объяснили это желанием владельцев закрыть неприбыльный бизнес до конца года. Директор Центра развития компетенций в маркетинге Высшей школы бизнеса НИУ ВШЭ Татьяна Комиссарова связывает это со второй волной Covid-19, которую не смогли пережить те, кто еще весной растратил подушку безопасности и не смог получить деньги от государства на выплаты зарплат сотрудникам.

Малый бизнес серьезно пострадал в непродуктовом ритейле, также очень сильно условия пандемии сказались на индустрии красоты и развлечений. В этих сферах часть и нанимателей, и сотрудников вынужденно сменили форму занятости, отмечает эксперт.

«Многие ИП из тех, кто не имел штата и закрылся в прошлом году, стали самозанятыми, произошел переток. И часть ИП закрылась как раз из-за того, что их специалисты перешли на надомный труд и не вернулись», — пояснила «Газете.Ru» Комиссарова.

Косвенно это подтверждается тем, что количество самозанятых в первые полгода 2021 выросло в 1,5 раза, при этом статус ИП и самозанятого совмещает около 7% зарегистрированных, приводят данные ФНС в «Корпорации МСП».

И несмотря на печальную статистику по «смертности» бизнеса, «рождаемость» ее все же опережает.

«Несмотря на сложную экономическую ситуацию, связанную с ограничениями из-за распространения коронавирусной инфекции, это число в последние месяцы выросло. По данным все того же Единого реестра субъектов МСП, на 10 июля этого года их количество составило 3,366 млн, тогда как на 10 января было зарегистрировано 3,313 млн. Как видим, количество немного, на 1,6%, но выросло», — подчеркнул генеральный директор Корпорации МСП Александр Исаевич.

По данным FinExpertiza, «бум рождаемости» и чистый прирост ИП отмечен в семи регионах, и по крайней мере часть из них объясняется стимулированием внутреннего туризма, например, на Алтае и в Крыму.

«Невозможно предсказать, будет ли твоя ниша существовать через 2 месяца»

Главной бедой для малого и среднего бизнеса остается неопределенность в краткосрочной перспективе, говорит Комиссарова. И здесь дело даже не в том, когда грянет очередная коронавирусная «волна» с сопутствующими ограничениями, и сколько она продлится. Даже хорошая подушка безопасности уже не дает уверенности, что бизнес сможет выжить после очередного мягкого или жесткого локдауна, отмечает эксперт.

Даже хорошая подушка безопасности уже не дает уверенности, что бизнес сможет выжить после очередного мягкого или жесткого локдауна, отмечает эксперт.

«Крайне сложно спрогнозировать потребление товаров и услуг, несмотря на предсказуемость поведения людей в кризис. Крупные технологические компании создают новые сервисы и бизнесы, которые забирают себе рынок, и вот это для малого и среднего бизнеса сейчас тяжелее всего», — резюмирует она.

В России с начала 2021 года закрылось рекордное количество ИП

За текущие полгода в России закрылось 545,8 тысячи индивидуальных предприятий, что почти в два раза больше по сравнению с первым полугодием коронавирусного 2020 года. «Смертность» российских ИП достигла восьмилетнего максимума: чаще бизнесы закрывались лишь в период января — июня 2013 года, сообщил ТАСС со ссылкой на службу международной аудиторско-консалтинговой сети FinExpertiza.

Количество закрытий индивидуальных предприятий за полугодие возросло год к году абсолютно во всех регионах. Однако есть территории, где предпринимательская инициатива показала бурный рост — это Карачаево-Черкесия, Тыва, Калмыкия, Северная Осетия.

Однако есть территории, где предпринимательская инициатива показала бурный рост — это Карачаево-Черкесия, Тыва, Калмыкия, Северная Осетия.

Большая часть закрытых индивидуальных предприятий (51,4%, или 281,8 тысячи) были ликвидированы по инициативе владельцев. 47,1%, или 258,3 тысячи исключены из реестра индивидуальных предпринимателей по решению регистрирующего органа. Такое право налоговики получили с 1 сентября 2020 года в рамках закона 129-ФЗ. Так, если предприниматель за 15 месяцев не прислал отчетность, просрочил действие патента или остался должен бюджету, то ИП будет ликвидировано.

Третья причина ликвидации ИП (1,2% от общего числа ликвидированных микробизнесов) — физическая смерть владельца бизнеса. За первое полугодие 2021 года ушли из жизни 6,7 тысячи индивидуальных предпринимателей. Это на 25% меньше прошлогоднего показателя. Именно в первом полугодии 2020 ковидного года он достиг максимума за 10 лет — тогда умерли 8,9 тысячи владельцев бизнесов. Нынешний же показатель минимальный за последние шесть лет.

Нынешний же показатель минимальный за последние шесть лет.

Другие причины ликвидации ИП составляют незначительные доли: по причине банкротства были закрыты 842 бизнеса, 310 закрытий ИП приходится на покинувших Россию иностранцев, в принудительном порядке по решению суда было ликвидировано лишь 8 ИП.

Подписывайтесь на наш TG-канал, чтобы быть в курсе всех новостей и событий!

Фото: Halfpoint / Shutterstock

Стать корпоративным клиентом

Почта России предлагает специальные условия для корпоративных клиентов — ими могут стать как юридические лица, так и индивидуальные предприниматели.

Преимущества «корпоративного клиента» Почты России:

- удобное время и место сдачи почтовых отправлений

- выгодные тарифы

- большой опыт работы с международными отправлениями

- безналичная форма оплаты услуг.

Для заключения договора нужно предоставить документы.

Для юридического лица:

- копии учредительных документов (устав, договор об учреждении, учредительный договор)

- копию свидетельства о внесении записи в Единый государственный реестр юридических лиц; свидетельство о государственной регистрации изменений, вносимых в учредительные документы юридического лица

- копию выписки ЕГРЮЛ, выданной не ранее чем за 6 месяцев до предполагаемой даты заключения договора

- копию свидетельства о постановке на учет в налоговом органе

- копию документов, подтверждающих полномочия единоличного исполнительного органа (решение учредителя/акционера, протокол общего собрания акционеров/участников, Приказ о назначении)

- доверенность (в случае если со стороны контрагента договор будет подписывать лицо, не являющееся единоличным исполнительным органом), а в случае если доверенность выдана в порядке передоверия, доверенность лица, выдавшего доверенность в таком порядке.

- копию лицензии контрагента, если деятельность, осуществляемая по договору, подлежит лицензированию.

Предоставляемые копии должны быть заверены нотариусом или органом, выдавшим документ. При отсутствии надлежащим образом заверенных документов и необходимости срочного заключения договора допустимо предоставление копий, заверенных подписью лица, являющегося исполнительным органом контрагента, и печатью контрагента, за исключением выписки из ЕГРЮЛ, а также доверенности.

Для индивидуального предпринимателя:

- копию всех страниц паспорта либо другого заменяющего его документа индивидуального предпринимателя.

- копию свидетельства о регистрации в качестве индивидуального предпринимателя (ИП ОГРН).

- копию выписки из ЕГРИП, выданной не ранее чем за 6 месяцев до предполагаемой даты заключения договора.

- копию свидетельства о постановке на учет в налоговом органе.

- доверенность, если лицо, подписывающее договор, действует по доверенности.

- копию справки об открытых счетах (для удостоверения открытого в банке расчетного счета, зарегистрированного на ИП).

Копии документов должны быть заверены нотариусом или органом, выдавшим документ. При отсутствии заверенных надлежащим образом документов и необходимости срочного заключения договора можно предоставить копии, заверенные подписью и печатью индивидуального предпринимателя, за исключением выписки из ЕГРИП.

Оставить заявку на сотрудничество с Почтой России можно на сайте

Уполномоченный Путина рассказал об идее ликвидировать все ИП в России | 03.02.21

Самая популярная в России форма ведения бизнеса — индивидуальный предприниматель (ИП) — имеет некоторую нелогичность в вопросах налогообложения, заявил в интервью ТАСС уполномоченный при президенте РФ по защите прав предпринимателей Борис Титов.

Институт экономики роста им. Столыпина, где Титов занимает пост председателя наблюдательного совета, предложил в принципе ликвидировать ИП как форму собственности, оставив только юридических лиц и ИП.

«Вы очень сложный поднимаете вопрос», — заявил Титов, отвечая просьбу прокомментировать инициативу о ликвидации ИП, которую, по словам корреспондента ТАСС, бизнес-омбудсмен предлагал на одном из мероприятий.

Сделать это одномоментно невозможно, признает Титов: в стране 3,3 миллиона ИП, а кроме экономических и социальных интересов, «есть еще люди».

Но текущая система налогообложения, по мнению бизнес-омбсудсмена, в некотором смысле лишена логики.

Предприниматель платит налог как ИП (сейчас 6-7% на упрощенной системе налогообложения), но не выплачивает НДФЛ (13% или 15%), если переводит деньги на свой счет для личных нужд, в отличие от владельца юрлица, который платит налог на дивиденды.

«Действительно, во всем мире существуют или самозанятые, которые не имеют права нанимать людей на работу, или юридические лица — компании. В компаниях — разделение финансовой ответственности: есть деньги компании, а есть личные деньги. Это разные два кошелька. У индивидуального предпринимателя все вместе, и он не платит никаких налогов, когда выводит эти деньги на потребление. Конечно, в этом есть некая нелогичность», — пояснил Титов.

Это разные два кошелька. У индивидуального предпринимателя все вместе, и он не платит никаких налогов, когда выводит эти деньги на потребление. Конечно, в этом есть некая нелогичность», — пояснил Титов.

Борис Титов рассказывает об идее ликвидировать ИП. По мнению бизнес-омбудсмена, их налогообложение «нелогично». pic.twitter.com/4H8LS2E9ag

— Finanz.ru (@finanzru) February 3, 2021

По словам Титова, в Столыпинском институте «не готовы до конца отстаивать» точку зрения об отмене ИП.

«Когда люди привыкли к такой системе, уже многие и многие годы индивидуальные предприниматели нанимают людей, то так просто рубить это топором невозможно. И надо находить какие-то меры, очень постепенного, не сложного и не наносящего ущерб людям пути», — сказал Титов.

Тем не менее, «когда-то надо будет менять очень многие вещи», заключил он.

У идеи отменить ИП как класс есть сторонники в правительстве, рассказал The Bell источник в финансово-экономическом блоке кабмина.

Они рассуждают так: надо или развивать режим самозанятых, или вводить какую-то специальную градацию для малого бизнеса, под которую будут подпадать, например, ИП с сотрудниками, пояснил он, добавив, что пока никаких совещаний на этот счет не проводится.

В пресс-службе правительства заявили, что в настоящее время этот вопрос не обсуждается».

Россия блокирует миллионы IP-адресов в битве с приложением Telegram | Россия

Российская интернет-служба заблокировала около 16 миллионов IP-адресов в ходе масштабной операции против запрещенного приложения для обмена сообщениями Telegram, что может создать новый прецедент для российской онлайн-цензуры.

«Битва за Telegram», в которой одно из самых популярных приложений для обмена сообщениями в России — с более чем 13 миллионами пользователей — против интернет-цензора Роскомнадзора, в публичной игре в кошки-мышки, направленной на блокировку трафика, которая поставила репутацию агентства. линия.

линия.

Telegram широко используется российским политическим истеблишментом, а известные политики и официальные лица открыто пренебрегают или критикуют запрет. Данные из приложения показали, что несколько кремлевских чиновников продолжали входить в систему во вторник вечером, через четыре дня после того, как суд постановил заблокировать службу из-за предполагаемых террористических опасений.

Эдвард Сноуден, информатор АНБ, проживающий в России, также во вторник выступил в поддержку основателя Telegram Павла Дурова, написав в Твиттере: «Я критиковал модель безопасности @ Telegram в прошлом, но ответ @ Дурова на тоталитарный режим российского правительства. требование бэкдор-доступа к частным коммуникациям — отказ и сопротивление — является единственной моральной реакцией и демонстрирует настоящее лидерство.

В прошлом я критиковал модель безопасности @ Telegram, но ответ @ Дурова на тоталитарное требование российского правительства о бэкдор-доступе к частным коммуникациям — отказ и сопротивление — является единственной моральной реакцией и демонстрирует настоящее лидерство.

— Эдвард Сноуден (@Snowden) 17 апреля 2018 г.https://t.co/KtZDpu33wh

При поддержке Федеральной службы безопасности России (ФСБ) и решения суда Роскомнадзор продвинулся вперед, запретив подсети, насчитывающие миллионы IP-адресов, которые используются Amazon Web Services и Google Cloud, двумя хостинговыми сайтами, на которые Telegram переключился на выходных, чтобы помочь обойти запрет.

Еще несколько российских компаний стали сопутствующим ущербом: пользователи сообщали о сбоях в работе социальной сети «Одноклассники», приложения для обмена сообщениями Viber, онлайн-школы английского языка, курьерской службы и других.

Хотя предполагаемые 16 млн IP-адресов по-прежнему составляют очень небольшую часть от общего числа используемых, попытки закрыть службу обмена сообщениями, такую как Telegram, с помощью грубой силы, остаются беспрецедентными.

Андрей Солдатов, соавтор The Red Web, авторитетного отчета об интернет-слежке в России, сказал, что кампания продемонстрировала беспощадный подход, не связанный с политическими последствиями.

«Они решили, что политические издержки блокировки Telegram и миллионов и миллионов IP-адресов, используемых Amazon и Google, не так высоки», — сказал Солдатов. «Как только вы пересечете черту, вы сможете делать все, что угодно. Я думаю, это означает, что они могут перейти от Telegram к крупным сервисам, таким как Facebook и Google ».

Конкурс проводился публично: чиновники Роскомнадзора и сотрудники Telegram обменивались колкостями и оценками функциональности сервиса, пока российские СМИ и блогеры отмечали последствия.

Глава Роскомнадзора Александр Жаров заявил независимому российскому бизнес-изданию The Bell: «Деградация Telegram сейчас составляет 30%».

Но данные, опубликованные Bell, свидетельствуют о том, что количество просмотров русскоязычных каналов на сервисе выросло на 30 миллионов, или 17%, в день его блокировки.

Пока ни Amazon, ни Google публично не прокомментировали блокировку IP-адресов своего хостинга.

Дуров, российский технологический предприниматель, основавший Telegram, сказал, что влияние на операции Telegram было минимальным. Он также отметил, что пользователи могут продолжать использовать сервис, если они установили виртуальные частные сети или использовали интернет-прокси на своих устройствах.

Он также отметил, что пользователи могут продолжать использовать сервис, если они установили виртуальные частные сети или использовали интернет-прокси на своих устройствах.

«Несмотря на запрет, мы пока не наблюдаем значительного снижения активности пользователей, поскольку россияне стремятся обходить запрет с помощью VPN и прокси», — написал Дуров, который сейчас живет за пределами России, в сообщении пользователям Telegram на Вторник вечер.

Он также объявил, что пожертвует миллионы долларов в криптовалюте компаниям, помогающим продвигать VPN и прокси, назвав это «цифровым сопротивлением».

Россия в прошлом году также приняла закон, обязывающий VPN блокировать сайты, заблокированные государством. Многие из них не соблюдают, и закон не получил широкого применения.

Отображение 4,3 миллиарда интернет-адресов в мире

Когда в прошлом месяце соединение Северной Кореи с глобальным Интернетом перестало работать, появилась одна особенно поразительная деталь. Несмотря на то, что в Королевстве отшельников проживает 25 миллионов человек, у него едва ли больше тысячи адресов Интернет-протокола.IP-адреса немного похожи на номера социального страхования, которые используются для идентификации каждого устройства — от ноутбуков до мобильных телефонов до игровых систем — подключенных к Интернету. То, сколько их существует на человека на планете, рисует картину того, насколько неравномерно распределен Интернет сегодня.

Несмотря на то, что в Королевстве отшельников проживает 25 миллионов человек, у него едва ли больше тысячи адресов Интернет-протокола.IP-адреса немного похожи на номера социального страхования, которые используются для идентификации каждого устройства — от ноутбуков до мобильных телефонов до игровых систем — подключенных к Интернету. То, сколько их существует на человека на планете, рисует картину того, насколько неравномерно распределен Интернет сегодня.

Дарла Кэмерон и Нэнси Скола, дата публикации 7 января 2015 г.

Как распределяются IP-адреса

Один или несколько IP-адресов на человека

Об одном IP-адресе

От двух до 36 IP-адресов

Менее одного IP-адреса на человека

От двух до 10 человек

от 11 до 50 человек

от 51 до 24 440 человек

IP-адресов на человека

Использование IP-адресов для оценки интенсивности использования Интернета у населения неточно. У некоторых стран есть множество адресов, потому что они заявили о них на раннем этапе, когда считалось, что их неисчерпаемый запас. Некоторые исследователи полагают, что Северная Корея может использовать пул адресов Китая. И ни один из аналитиков, с которыми мы разговаривали, не смог объяснить, почему именно Ватикан и туристическое направление Сейшельских островов устанавливают самые высокие в мире показатели на человека. Но, как говорит Джефф Хьюстон, главный научный сотрудник Азиатско-Тихоокеанского информационного центра, который распределяет IP-адреса в этой части мира, «количество адресов на душу населения многое говорит о том, в какой степени страна способна извлечь выгоду из информационная экономика.«

У некоторых стран есть множество адресов, потому что они заявили о них на раннем этапе, когда считалось, что их неисчерпаемый запас. Некоторые исследователи полагают, что Северная Корея может использовать пул адресов Китая. И ни один из аналитиков, с которыми мы разговаривали, не смог объяснить, почему именно Ватикан и туристическое направление Сейшельских островов устанавливают самые высокие в мире показатели на человека. Но, как говорит Джефф Хьюстон, главный научный сотрудник Азиатско-Тихоокеанского информационного центра, который распределяет IP-адреса в этой части мира, «количество адресов на душу населения многое говорит о том, в какой степени страна способна извлечь выгоду из информационная экономика.«

США

Соединенные Штаты, являющиеся родиной изобретения Интернета, являются единственным в мире членом «Клуба миллиардов IP-адресов». Это также хорошие показатели на душу населения, с пятью доступными IP-адресами на человека.

Это также хорошие показатели на душу населения, с пятью доступными IP-адресами на человека.

Южная Корея

В Южной Корее с высокой проводной связью на каждого человека приходится два IP-адреса.

Россия

Россия, тем временем, недостаточно представлена, имея всего одну треть IP-адреса на человека; возможно, в связи с этим президент России Владимир Путин назвал Интернет «проектом ЦРУ».

Китай

А в Китае четверть IP-адресов приходится на каждый из 1.4 миллиарда человек.

Северная Корея

Между тем, имея наименьшее количество IP-адресов среди всех неостровных стран, Северная Корея имеет один адрес на каждые 24 000 человек.

Северная Корея имеет один IP-адрес на каждые 24 000 человек.

Примечание. В этой инфографике представлены только адреса IPv4, наиболее широко используемый формат IP-адресов в Интернете.Они также указывают адреса, которые были назначены каждой стране одним из пяти региональных органов по распределению IP-адресов, но не обязательно используются.

ИСТОЧНИК: Ильич ван Бейнум, исследователь из Нидерландов, составил данные IP-адреса.

[решено] Почему мы не блокируем IP-адреса из проблемных регионов? — ИТ-безопасность

Вчера я обновлял прошивку клиентского межсетевого экрана и заметил соединение из Москвы на их веб-сервере. Я заблокировал диапазон IP-адресов, с которых разорвалось соединение.Возникает очевидный вопрос, почему мы не блокируем IP-адреса из проблемных регионов? Я предполагаю, что подавляющее большинство из нас в США не имеет бизнеса с Восточной Европой, Китаем, Северной Кореей и т. Д. Почему бы просто не заблокировать их и не остановить попытки взлома, попытки вредоносного ПО и т. Д.? То же самое и для большинства правительственных агентств, им на самом деле не нужно, чтобы эти государства имели доступ к их серверам, как и электростанции, если на то пошло. Что мне здесь не хватает? Если бы межсетевые экраны имели возможность легко применять запрет на доступ к известным проблемным диапазонам IP-адресов, разве это не уменьшило бы многие проблемы? Если уже есть известный список, я бы об этом узнал.

Д. Почему бы просто не заблокировать их и не остановить попытки взлома, попытки вредоносного ПО и т. Д.? То же самое и для большинства правительственных агентств, им на самом деле не нужно, чтобы эти государства имели доступ к их серверам, как и электростанции, если на то пошло. Что мне здесь не хватает? Если бы межсетевые экраны имели возможность легко применять запрет на доступ к известным проблемным диапазонам IP-адресов, разве это не уменьшило бы многие проблемы? Если уже есть известный список, я бы об этом узнал.

Спасибо

Habanero

OP

ЛегоЧеловек 17 Июл, 2017 в 13:12 UTC Я все еще их блокирую. Я также блокирую IP-адреса в США, которые принадлежат известным компаниям, которые поставляют VPS в Китай, Россию или [название страны, с которой мы не должны дружить далее]. Я не делаю различий: если нам не нужно находиться в бизнес, то мы не позволим этого. Люди забывают, что подключение к Интернету на работе предназначено для работы, а не для их личного опыта в социальных сетях, обуви, покупок, кошек, видео, траты времени — их работодатель платит за это подключение к Интернету, а не они, они могут делать эту другую хрень дома или на своем мобильном телефоне.

Люди забывают, что подключение к Интернету на работе предназначено для работы, а не для их личного опыта в социальных сетях, обуви, покупок, кошек, видео, траты времени — их работодатель платит за это подключение к Интернету, а не они, они могут делать эту другую хрень дома или на своем мобильном телефоне.

Сетевые блоки OVH France почти полностью заблокированы мной, поскольку мы не ведем бизнес во Франции, и, похоже, там размещены только скомпрометированные серверы / веб-сайты.

Обратите внимание, что то, что вы блокируете IP-адрес, который, похоже, принадлежит российской компании / интернет-провайдеру, не означает, что пользователи этой системы находятся в России, они вполне могут осуществлять удаленное взаимодействие из другого места, например из США или Китай, чтобы обвинить кого угодно. Верно и обратное: мошенники купят VPS на Amazon или Azure, и поэтому их плохой трафик выглядит так, как будто он идет с IP-адреса в США, когда они фактически находятся за границей.

Также важным, на мой взгляд, является блокировка ccTLD и частных доменов, многие плохие ссылки в электронной почте / спаме относятся к адресам * . ru, по которым у моих пользователей нет причин для бизнеса. Также домены тщеславия — не что иное, как выгребная яма для дерьма, случая и точки:

ru, по которым у моих пользователей нет причин для бизнеса. Также домены тщеславия — не что иное, как выгребная яма для дерьма, случая и точки:

IANA — номерные ресурсы

Мы отвечаем за глобальную координацию систем адресации Интернет-протокола, а также автономных Системные номера, используемые для маршрутизации интернет-трафика.

В настоящее время активно используются два типа IP-адресов: IP версии 4 (IPv4) и IP.

версия 6 (IPv6). Первоначально IPv4 был развернут 1 января 1983 г. и до сих пор остается наиболее часто используемой версией.

Адреса IPv4 представляют собой 32-битные числа, часто выражаемые как 4 октета в десятичном формате с разделительными точками (например, 192.0.2.53 ). Внедрение протокола IPv6 началось в 1999 году. Адреса IPv6 представляют собой 128-битные числа и

обычно выражается шестнадцатеричными строками (например, 2001: 0db8: 582: ae33 :: 29 ).

Адреса IPv4 и IPv6 обычно назначаются иерархически. Пользователям назначаются IP-адреса Интернет-провайдеры (ISP). Интернет-провайдеры получают выделение IP-адресов из локального интернет-реестра (LIR). или Национальный интернет-реестр (NIR), или из соответствующего регионального интернет-реестра (RIR):

| Реестр | Зона охвата |

|---|---|

| АФРИНИКА | Африканский регион |

| APNIC | Азиатско-Тихоокеанский регион |

| ARIN | 9014 9014 Канада, некоторые острова Карибского бассейнаЛатинская Америка и некоторые острова Карибского бассейна |

| RIPE NCC | Европа, Ближний Восток и Центральная Азия |

Наша основная роль для IP-адресов заключается в распределении пулов нераспределенных адресов между RIR в соответствии с их потребностями.

как описано в глобальной политике и

документируйте назначения протоколов, сделанные IETF. Когда RIR требует больше

IP-адреса для выделения или назначения в пределах своего региона мы дополнительно выделяем для RIR. Мы делаем

не выделять напрямую поставщикам услуг Интернета или конечным пользователям, за исключением особых обстоятельств, таких как выделение

многоадресные адреса или другие специфические потребности протокола.

Когда RIR требует больше

IP-адреса для выделения или назначения в пределах своего региона мы дополнительно выделяем для RIR. Мы делаем

не выделять напрямую поставщикам услуг Интернета или конечным пользователям, за исключением особых обстоятельств, таких как выделение

многоадресные адреса или другие специфические потребности протокола.

Распределение IP-адресов

Интернет-протокол версии 4 (IPv4)

Интернет-протокол версии 6 (IPv6)

Распределение номеров автономных систем

Процедуры

Создание регионального интернет-реестра

Техническая документация

- RFC 4632 — Бесклассовая междоменная маршрутизация (CIDR): план назначения и агрегации интернет-адресов

- RFC 1918 — Распределение адресов для частных сетей

- RFC 5737 — Блоки адресов IPv4 зарезервированы для документации

- RFC 4291 — Архитектура адресации Интернет-протокола версии 6 (IPv6)

- RFC 3587 — Глобальный формат одноадресного адреса IPv6

- RFC 6177 — Назначение адресов IPv6 конечным сайтам

- RFC 6890 — Реестры IP-адресов специального назначения

- RFC 7020 — Система реестра Интернет-номеров

- RFC 7249 — Реестры номеров Интернета

• IPv4-адреса Россия 2014-2017

• IPv4-адреса Россия 2014-2017 | Statista Пожалуйста, создайте учетную запись сотрудника, чтобы иметь возможность отмечать статистику как избранную. Затем вы можете получить доступ к своей любимой статистике через звездочку в заголовке.

Затем вы можете получить доступ к своей любимой статистике через звездочку в заголовке.

Пожалуйста, авторизуйтесь, перейдя в «Моя учетная запись» → «Администрирование». После этого вы сможете отмечать статистику как избранную и использовать персональные статистические оповещения.

АутентифицироватьСохранить статистику в формате.Формат XLS

Вы можете загрузить эту статистику только как премиум-пользователь.

Сохранить статистику в формате .PNG

Вы можете загрузить эту статистику только как премиум-пользователь.

Сохранить статистику в формате .PDF

Вы можете загрузить эту статистику только как премиум-пользователь.

Показать ссылки на источники

Как премиум-пользователь вы получаете доступ к подробным ссылкам на источники и справочной информации об этой статистике.

Показать подробную информацию об этой статистике

Как премиум-пользователь вы получаете доступ к справочной информации и сведениям о выпуске этой статистики.

Статистика закладок

Как только эта статистика будет обновлена, вы сразу же получите уведомление по электронной почте.

Да, сохранить в избранное!

… и облегчить мне исследовательскую жизнь.

Изменить параметры статистики

Для использования этой функции вам потребуется как минимум Единственная учетная запись .

Базовая учетная запись

Познакомьтесь с платформой

У вас есть доступ только к базовой статистике.

Эта статистика , не учтено в вашем аккаунте.

Единая учетная запись

Идеальная учетная запись начального уровня для индивидуальных пользователей

- Мгновенный доступ к статистике 1 м

- Скачать в форматах XLS, PDF и PNG

- Подробные справочных материалов

$ 59 39 $ / месяц *

в первые 12 месяцев

Корпоративный аккаунт

Полный доступ

Корпоративное решение, включающее все функции.

* Цены не включают налог с продаж.

Самая важная статистика

Самая важная статистика

Самая важная статистика

Самая важная статистика

Самая важная статистика

Дополнительная статистика 0

Akamai Technologies. (31 мая 2017 г.). Количество уникальных IPv4-адресов в России с 1 квартала 2014 года по 1 квартал 2017 года (в миллионах) [График]. В Statista. Получено 5 октября 2021 г. с сайта https://www.statista.com/statistics/693659/unique-ipv4-addresses-in-russia/

Akamai Technologies. «Количество уникальных IPv4-адресов в России с 1 квартала 2014 года по 1 квартал 2017 года (в миллионах)». Диаграмма. 31 мая 2017 года. Statista. По состоянию на 05 октября 2021 г.https://www.statista.com/statistics/693659/unique-ipv4-addresses-in-russia/

Akamai Technologies. (2017). Количество уникальных IPv4-адресов в России с 1 квартала 2014 года по 1 квартал 2017 года (в миллионах). Statista. Statista Inc. Дата обращения: 5 октября 2021 г. https://www.statista.com/statistics/693659/unique-ipv4-addresses-in-russia/

(2017). Количество уникальных IPv4-адресов в России с 1 квартала 2014 года по 1 квартал 2017 года (в миллионах). Statista. Statista Inc. Дата обращения: 5 октября 2021 г. https://www.statista.com/statistics/693659/unique-ipv4-addresses-in-russia/

Akamai Technologies. «Количество уникальных IPv4-адресов в России с 1 квартала 2014 года по 1 квартал 2017 года (в миллионах).«Statista, Statista Inc., 31 мая 2017 г., https://www.statista.com/statistics/693659/unique-ipv4-addresses-in-russia/

Akamai Technologies, Количество уникальных IPv4-адресов в России с 1-го с квартала 2014 г. по 1 квартал 2017 г. (в миллионах) Statista, https://www.statista.com/statistics/693659/unique-ipv4-addresses-in-russia/ (последнее посещение 5 октября 2021 г.)

Как получить российский IP-адрес в 2021 году — Работает на 100%

Тим Мокан Самый простой и быстрый способ получить российский IP-адрес — это виртуальная частная сеть (VPN).

VPN заменяет ваш текущий IP-адрес на IP-адрес из другого места, создавая впечатление, что вы на самом деле просматриваете Интернет из этого нового местоположения (в данном случае из России). VPN легален в использовании и очень прост в настройке.

Я протестировал как популярные, так и малоизвестные VPN, и я легко получил российский IP-адрес со всеми тремя моими лучшими VPN.

3 шага (быстро и легко) для получения российского IP-адреса в 2021 году

- Шаг 1. Получите VPN. Выберите хорошего VPN-провайдера, у которого есть хотя бы 1 сервер в России (я рекомендую CyberGhost VPN).

- Шаг 2. Установите VPN. Загрузите приложение и следуйте инструкциям по установке. Процесс займет не более нескольких минут. Если вы используете несколько устройств, проверьте, сколько одновременных подключений позволяет VPN — ZenMate VPN — один из немногих поставщиков VPN, которые не ограничивают количество устройств, которые вы можете подключить к одной учетной записи.

- Шаг 3. Подключитесь к русскому серверу. Найдите список расположения серверов VPN и выберите русский сервер.Вот и все! Теперь вы можете пользоваться Интернетом, как если бы вы просматривали страницы в России.

Получите русский IP-адрес с CyberGhost VPN

Получите русский IP-адрес с помощью VPN

Когда вы подключаетесь к серверу VPN в России, вам будет предоставлен российский IP-адрес, и вы сможете просматривать Интернет, транслировать видео и обмениваться файлами, как если бы вы действительно находились в России.

VPN скрывает ваше местоположение, направляя ваш онлайн-трафик через один из своих зашифрованных серверов на веб-сайты, которые вы хотите просматривать.Вся ваша онлайн-активность проходит через IP-адрес VPN.

Ваше соединение выглядит так:

Ваше устройство → VPN сервер в России → Русский сайт

Российские веб-сайты, которые вы посещаете, будут думать, что вы подключены к серверу изнутри России, потому что у вас будет российский IP-адрес.

Доступны бесплатные VPN, но я не рекомендую вам их использовать. Бесплатные VPN не имеют надежных функций безопасности, имеют низкую скорость и обычно ведут журналы пользователей.Они также ограничивают вашу пропускную способность и могут даже не работать должным образом (они могут даже не заменить ваш IP-адрес).

Но есть много недорогих VPN премиум-класса, которые безопасно и легко предоставят вам российский IP-адрес.

Как найти лучший VPN

Каждый VPN с минимум 1 русским сервером может получить русский IP-адрес. Но одни VPN лучше других. Вот показатели, которые я использовал для составления рейтинга трех лучших VPN-сервисов:

- русских серверов. У вашего VPN-провайдера должен быть хотя бы 1 сервер в России, иначе вы не сможете получить российский IP-адрес. Многие ведущие провайдеры на самом деле не предлагают русских серверов. Кроме того, VPN, у которой больше серверов в России, обычно обеспечивает более высокую скорость.

Например, мой лучший выбор CyberGhost VPN имеет 24 российских сервера.

Например, мой лучший выбор CyberGhost VPN имеет 24 российских сервера. - Виртуальные серверы. Виртуальный сервер предоставит вам IP-адрес из страны, к которой вы хотите подключиться, но физический сервер находится в другой стране.Обычно я избегаю виртуальных серверов, потому что им требуется больше времени для связи с веб-сайтом (из-за их удаленности от страны, к которой я хочу получить доступ). Но может потребоваться, чтобы у VPN были виртуальные серверы для России, потому что Россия ограничивает доступ в Интернет. Все серверы CyberGhost в России — виртуальные.

- Скорость подключения. Виртуальные частные сети замедлят скорость вашего интернета из-за процесса шифрования и увеличения расстояния между вашим устройством и посещаемыми вами веб-сайтами.Но хорошие VPN минимизируют потерю скорости за счет наличия нескольких серверов для предотвращения переполнения.

- Хорошая безопасность. Для обеспечения безопасности ваших данных лучшие VPN используют 256-битное шифрование AES — один из лучших доступных типов шифрования, который также используется банками и правительствами по всему миру.

Провайдеры VPN также должны предлагать несколько протоколов VPN, включая OpenVPN, WireGuard и IKEv2. И хороший VPN также должен иметь аварийный выключатель, который отключает ваш доступ в Интернет, если ваше VPN-соединение разрывается, что предотвращает случайную утечку ваших данных.

Провайдеры VPN также должны предлагать несколько протоколов VPN, включая OpenVPN, WireGuard и IKEv2. И хороший VPN также должен иметь аварийный выключатель, который отключает ваш доступ в Интернет, если ваше VPN-соединение разрывается, что предотвращает случайную утечку ваших данных. - Политика отсутствия журналов. Провайдеры VPN никогда не должны хранить журналы вашей активности. Политика отсутствия журналов означает, что провайдер VPN не ведет учет загружаемых вами файлов и посещаемых вами веб-сайтов.

- Одновременные подключения. Большинство VPN устанавливают ограничение на количество устройств, которые вы можете подключать одновременно. В среднем это 5-7 устройств (CyberGhost VPN допускает 7 подключений, но ZenMate предоставляет неограниченное количество VPN-подключений).

- Служба поддержки клиентов. Хорошие VPN должны предлагать помощь 24/7 через чат и электронную почту. У них также есть обширные базы знаний, которые помогут вам самостоятельно устранять проблемы.

- Цены и возврат. VPN-сервисы дешевле, если у вас есть долгосрочные подписки (планы на 1, 2 и 3 года). Лучшие сервисы имеют гарантии возврата денег и бесплатные пробные версии. Большинство VPN принимают кредитные карты и PayPal, но лучшие также включают в себя криптовалюту в качестве опции.

3 лучших VPN для получения российского IP-адреса

1.CyberGhost VPN — лучший VPN для получения российского IP-адреса

CyberGhost VPN имеет 24 виртуальных сервера в Санкт-Петербурге. При таком большом количестве доступных серверов у вас не должно возникнуть проблем с поиском сервера со 100% нагрузкой (полная мощность) и высокой скоростью потоковой передачи. И все российские серверы поддерживают одноранговый (P2P) трафик, поэтому вы также можете скачивать торренты с довольно высокой скоростью (мне потребовалось около 10 минут, чтобы скачать фильм размером 4 ГБ).

CyberGhost позволяет одновременно подключать 7 VPN, а его приложения доступны на всех платформах, включая Windows, macOS, iOS, Android, Linux и даже на смарт-телевизорах. CyberGhost VPN имеет удобный дизайн, поэтому вам будет легко перемещаться по приложению, даже если вы никогда раньше не использовали VPN.

CyberGhost VPN имеет удобный дизайн, поэтому вам будет легко перемещаться по приложению, даже если вы никогда раньше не использовали VPN.

CyberGhost VPN также предлагает:

- 256-битное шифрование AES.

- Kill switch.

- Политика отсутствия журналов.

- Блокировщик рекламы.

Представители службы поддержки CyberGhost VPN доступны круглосуточно и без выходных в чате, они очень отзывчивы и осведомлены. Я получил ответ на свой вопрос от службы поддержки через чат в течение нескольких минут.CyberGhost также имеет обширный раздел часто задаваемых вопросов, где вы можете найти множество полезных руководств.

У CyberGhost VPN есть несколько планов на выбор. Месячный план является самым дорогим и имеет 14-дневную гарантию возврата денег. Но планы на 1, 2 или 3 года доступны по цене (3-летний план также включает 3 месяца бесплатно), и все они поддерживаются 30-дневной безрисковой гарантией возврата денег.

Посетите CyberGhost

2. ProtonVPN — лучший VPN для быстрых скоростей (с физическими серверами в России)

ProtonVPN имеет 16 серверов в России — и все они физически расположены в Санкт-Петербурге.А поскольку у ProtonVPN есть физические серверы в России, вы можете поддерживать более высокую скорость при просмотре веб-страниц, потоковой передаче видео или обмене файлами.

ProtonVPN также очень безопасен. Все приложения ProtonVPN имеют открытый исходный код, что означает, что любой может проверить приложения, чтобы убедиться в их безопасности. Ведущая компания по кибербезопасности SEC Consult провела независимый аудит ProtonVPN в 2019 году и обнаружила лишь пару незначительных уязвимостей, которые ProtonVPN немедленно исправил.

ProtonVPN использует запатентованную архитектуру Secure Core, которая направляет трафик через несколько серверов ProtonVPN, расположенных в Швейцарии, Исландии и Швеции, прежде чем трафик покинет сеть ProtonVPN. Таким образом, даже если российское правительство скомпрометирует российские серверы, они не смогут увидеть ваш реальный IP-адрес (они смогут увидеть только IP-адрес сервера Secure Core).

Таким образом, даже если российское правительство скомпрометирует российские серверы, они не смогут увидеть ваш реальный IP-адрес (они смогут увидеть только IP-адрес сервера Secure Core).

ProtonVPN также имеет:

- 256-битное шифрование AES.

- Политика отсутствия журналов.

- Kill switch.

- Блокировщик рекламы.

В отличие от CyberGhost VPN, ProtonVPN не предлагает круглосуточную поддержку в чате без выходных — только поддержку по электронной почте (и мне потребовалось 1-2 дня, чтобы получить ответ).В разделе часто задаваемых вопросов ProtonVPN есть полезные статьи, но он не такой обширный, как база знаний CyberGhost,

. ProtonVPN имеет бесплатный план, который дает вам доступ только к 3 серверам (в США, Японии и Нидерландах), и он охватывает только 1 устройство. ProtonVPN Basic включает серверы в 54 странах, 2 соединения VPN, поддержку P2P и блокировщик рекламы. ProtonVPN Plus добавляет серверы Secure Core, TOR через VPN, поддержку потоковой передачи и до 5 подключений VPN. ProtonVPN Visionary добавляет учетную запись ProtonMail, а также до 10 одновременных подключений VPN.ProtonVPN предлагает пропорциональную 30-дневную гарантию возврата денег на все свои платные планы.

ProtonVPN Visionary добавляет учетную запись ProtonMail, а также до 10 одновременных подключений VPN.ProtonVPN предлагает пропорциональную 30-дневную гарантию возврата денег на все свои платные планы.

Посетите ProtonVPN

3. ZenMate VPN — лучший VPN для нескольких устройств

ZenMate VPN имеет 12 российских серверов — и все они являются виртуальными серверами, которые также поддерживают P2P-трафик.

ZenMate VPN и CyberGhost VPN принадлежат одной компании (Kape Technologies), поэтому дизайн приложения ZenMate очень похож на интерфейс CyberGhost. Как и CyberGhost VPN, ZenMate VPN также очень прост в использовании (даже для начинающих пользователей).

ZenMate не включает столько функций, как CyberGhost или ProtonVPN, но позволяет неограниченное количество одновременных подключений, что делает его хорошим вариантом для больших домашних хозяйств с несколькими пользователями.

ZenMate VPN также имеет все стандартные функции безопасности VPN, включая 256-битное шифрование AES, политику отсутствия журналов и аварийный выключатель. Но политика конфиденциальности ZenMate не подвергалась независимой проверке, а штаб-квартира VPN находится в Берлине, Германия, и она входит в состав 14 Eyes Alliance.

Но политика конфиденциальности ZenMate не подвергалась независимой проверке, а штаб-квартира VPN находится в Берлине, Германия, и она входит в состав 14 Eyes Alliance.

ZenMate VPN Ultimate доступен на 1 месяц, 1 год или 3 года с 30-дневной гарантией возврата денег.

Посетите ZenMate

лучших VPN для получения российского IP-адреса (2021 г.) — окончательный результат:

Как Россия использовала SolarWinds для взлома Microsoft, Intel, Pentagon, других сетей: NPR

Расследование NPR атаки SolarWinds выявило непохожий на любой другой взлом, совершенный изощренным противником, стремящимся использовать уязвимые места нашей цифровой жизни. Зои ван Дейк для NPR скрыть подпись

переключить подпись Зои ван Дейк для NPR Расследование NPR атаки SolarWinds выявило непохожий на любой другой взлом, совершенный изощренным злоумышленником, стремящимся использовать уязвимые места нашей цифровой жизни.

«Этот выпуск включает исправления ошибок, повышенную стабильность и улучшения производительности ».

Регулярное обновление программного обеспечения может быть одной из самых привычных и наименее понятных частей нашей цифровой жизни. Всплывающее окно объявляет о его прибытии, и все, что от нас требуется, это подключить все перед сном. На следующее утро наше программное обеспечение, подобно сапожнику и эльфам, волшебным образом преобразуется.

Прошлой весной компания SolarWinds из Техаса сделала одно такое обновление программного обеспечения доступным для своих клиентов. Предполагалось, что он будет предоставлять регулярные услуги — исправление ошибок, повышение производительности — популярной системе управления сетью компании, программе под названием Orion, которая внимательно следит за всеми различными компонентами в сети компании. Клиентам просто нужно было войти на веб-сайт компании по разработке программного обеспечения, ввести пароль и затем дождаться, пока обновление без проблем загрузится на их серверы.

Оказывается, рутинное обновление перестало быть рутинным.

Хакеры, которых предположительно руководила российская разведывательная служба, СВР, использовали это обычное обновление программного обеспечения, чтобы вставить вредоносный код в программное обеспечение Ориона, а затем использовали его в качестве средства массовой кибератаки против Америки.

«Восемнадцать тысяч [клиентов] — это наша лучшая оценка того, кто мог загрузить код в период с марта по июнь 2020 года», — сказал NPR Судхакар Рамакришна, президент и главный исполнительный директор SolarWinds.«Если вы затем возьмете 18 000 и начнете анализировать их, фактическое количество затронутых клиентов будет намного меньше. Мы не знаем точных цифр. Мы все еще проводим расследование».

В четверг администрация Байдена объявила список жестких санкций против России в рамках того, что она охарактеризовала как «видимый и невидимый» ответ на нарушение правил SolarWinds.

Проведенное NPR в течение нескольких месяцев исследование этой знаменательной атаки — на основе интервью с десятками игроков, от должностных лиц компании до жертв и экспертов по кибернетической экспертизе, проводивших расследование, и сотрудников разведки, которые находятся в процессе калибровки реакции администрации Байдена, — свидетельствует о взломе, в отличие от любой другой, запущенный изощренным противником, нацелившимся на слабое место цифровой жизни: обычное обновление программного обеспечения.

По задумке, хакерская программа работала только при очень определенных обстоятельствах. Его жертвы должны были загрузить испорченное обновление, а затем фактически развернуть его. Это было первое условие. Во-вторых, их скомпрометированные сети должны быть подключены к Интернету, чтобы хакеры могли связываться с их серверами.

По этой причине, по подсчетам Рамакришны, русские успешно скомпрометировали около 100 компаний и около десятка государственных учреждений. В число компаний входили Microsoft, Intel и Cisco; список федеральных агентств пока включает министерства финансов, юстиции и энергетики, а также Пентагон.

Генеральный директор и президент SolarWinds Судхакар Рамакришна унаследовал атаку. Он был нанят незадолго до того, как была обнаружена брешь, и приступил к работе, как только стало ясно, в каком объеме взломан. Деметриус Фриман / Пул / AFP через Getty Images скрыть подпись

переключить подпись Деметриус Фриман / Пул / AFP через Getty ImagesГенеральный директор и президент SolarWinds Судхакар Рамакришна унаследовал атаку.Он был нанят незадолго до того, как была обнаружена брешь, и приступил к работе, как только стало ясно, в каком объеме взломан.

Деметриус Фриман / Пул / AFP через Getty ImagesХакеры также проникли, что довольно неприятно, в Агентство по кибербезопасности и безопасности инфраструктуры, или CISA — офис Министерства внутренней безопасности, чья работа заключается в защите федеральных компьютерных сетей от кибератак.

Проблема заключается в том, что тот же доступ, который дает россиянам возможность украсть данные, может также позволить им изменить или уничтожить их. «Скорость, с которой актер может перейти от шпионажа к деградации или разрушению сети, — в мгновение ока», — заявила одна высокопоставленная администрация на брифинге в Белом доме в четверг. «И защитник не может двигаться с такой скоростью. И, учитывая историю злонамеренных действий России в киберпространстве и их безрассудного поведения в киберпространстве, это было ключевой проблемой.»

» Торговля была феноменальной «

Программное обеспечение для мониторинга сети — ключевая часть скрытых операций, которые мы никогда не наблюдаем. Такие программы, как Orion, позволяют отделам информационных технологий смотреть на один экран и проверять всю свою сеть: серверы или брандмауэры, или принтер на пятом этаже, который постоянно отключается. По своей природе он затрагивает все, поэтому взломать его было гениально.

«Это действительно ваш худший кошмар», — сказал Тим Браун, вице-президент по безопасности SolarWinds. в последнее время.«Вы чувствуете своего рода ужас. Это могло затронуть тысячи клиентов; это могло нанести большой вред».

Когда эксперты по кибербезопасности говорят о вреде, они думают о чем-то вроде того, что произошло в 2017 году, когда российские военные начали атаку с использованием программ-вымогателей, известную как NotPetya. Это тоже началось с испорченного программного обеспечения, но в этом случае хакеры были нацелены на уничтожение. Они установили программы-вымогатели, которые парализовали транснациональные компании и навсегда заблокировали доступ людей по всему миру к десяткам тысяч компьютеров.Даже намного позже, это считается самой разрушительной и дорогостоящей кибератакой в истории.

Представители разведки опасаются, что SolarWinds может предвещать нечто подобное. Конечно, хакеры успели нанести ущерб. Они бродили по американским компьютерным сетям в течение девяти месяцев, и неясно, просто ли они читали электронные письма и делали то, что обычно делают шпионы, или они придумывали что-то более разрушительное для использования в будущем.

«Когда страны осуществляют кибершпионаж, FireEye входит в список целей», — сказал NPR Кевин Мандиа, генеральный директор компании FireEye, занимающейся кибербезопасностью, но он считает, что есть и другие менее очевидные цели, которые теперь могут нуждаться в большей защите.«Я думаю, что коммунальные предприятия могут быть в этом списке. Я думаю, что здравоохранение может быть в этом списке. И вы не обязательно хотите быть в списке честной игры для наиболее способного нападения, которое нацелено на вас».

Кевин Мандиа, генеральный директор компании FireEye, занимающейся кибербезопасностью, сказал, что русские не просто атакуют SolarWinds, они нацелены на доверие. Деметриус Фриман / Пул / Getty Images скрыть подпись

переключить подпись Деметриус Фриман / Пул / Getty ImagesКевин Мандиа, генеральный директор компании FireEye, занимающейся кибербезопасностью, сказал, что русские не просто атаковали SolarWinds, они нацелились на доверие.

Деметриус Фриман / Пул / Getty ImagesЗлоумышленники SolarWinds провели мастер-класс по новым методам взлома. Они модифицировали запечатанный программный код, создали систему, которая использовала доменные имена для выбора целей и имитировала протоколы связи программного обеспечения Orion, чтобы они могли прятаться у всех на виду. А затем они сделали то, что сделал бы любой хороший оперативник: они очистили место преступления так тщательно, что следователи не могут окончательно доказать, кто за этим стоит.Белый дом недвусмысленно заявил, что за взломом стояла российская разведка. Россия, со своей стороны, отрицает свою причастность.

«Торговля была феноменальной», — сказал Адам Мейерс, возглавлявший группу кибер-криминалистов, которая просматривала это испорченное обновление от имени SolarWinds, впервые предоставив подробности о том, что они обнаружили. Он сказал, что код был элегантным и новаторским, а затем добавил: «Это была самая безумная вещь, которую я когда-либо видел».

Как лезвия бритвы в чашках с арахисовым маслом

Мейерс — вице-президент по анализу угроз в компании CrowdStrike, занимающейся кибербезопасностью, и он близко видел эпические атаки.Он работал над взломом Sony в 2014 году, когда Северная Корея взломала серверы компании и выпустила электронные письма и первые показы фильмов. Год спустя он был на передовой, когда подозреваемая при поддержке Кремля хакерская команда, известная как «Уютный медведь», украла, среди прочего, массу писем от Национального комитета Демократической партии. Затем WikiLeaks опубликовал их в преддверии выборов 2016 года.

«Мы ежедневно участвуем в самых разных инцидентах по всему миру», — сказал Мейерс. Обычно он руководит командами, а не руководит ими.Но SolarWinds была другой: «Когда меня начали информировать, я понял, что [это] на самом деле было большим делом».

Атака началась с крошечной полоски кода. Мейерс проследил это до 12 сентября 2019 года. «Этот небольшой фрагмент кода ничего не делает, — сказал Мейерс. «Это буквально просто проверка того, какой процессор работает на компьютере, 32- или 64-разрядный процессор, и если это тот или иной, он возвращает либо ноль, либо единицу».

Оказывается, этот фрагмент кода был подтверждением концепции — небольшой пробный шарик, чтобы увидеть, можно ли изменить подписанный и запечатанный программный код SolarWinds, опубликовать его, а затем увидеть в загруженной версии.И они поняли, что могут. «Итак, на данный момент они знают, что могут осуществить атаку на цепочку поставок», — сказал Мейерс. «Они знают, что у них есть такая возможность».

После этого первого успеха хакеры исчезли на пять месяцев. По словам Мейерса, когда они вернулись в феврале 2020 года, они пришли с удивительным новым имплантатом, который обеспечивал бэкдор, который входил в само программное обеспечение до того, как оно было опубликовано.

Чтобы понять, чем это было замечательно, вам нужно знать, что готовый программный код имеет своего рода цифровую заводскую печать.Если вы сломаете эту печать, кто-нибудь сможет увидеть это и узнать, что код мог быть подделан. Мейерс сказал, что хакеры, по сути, нашли способ проникнуть под эту заводскую печать.

Они начали с внедрения кода, который сообщал им каждый раз, когда кто-то из команды разработчиков SolarWinds готовился к созданию нового программного обеспечения. Они понимали, что процесс создания программного обеспечения или обновления обычно начинается с чего-то рутинного, такого как проверка кода из цифрового репозитория, что-то вроде проверки книги из библиотеки.

При нормальных обстоятельствах разработчики берут код из репозитория, вносят изменения и затем возвращают его обратно. Закончив возиться, они инициируют процесс, называемый процессом сборки, который, по сути, переводит код, который может прочитать человек, в код компьютер делает. На этом этапе код чист и протестирован. То, что хакеры сделали после этого, было уловкой.

Они создавали временный файл обновления с вредоносным кодом внутри во время компиляции кода SolarWinds.Вредоносный код хакеров приказал машине подкачать временный файл вместо версии SolarWinds. «Я думаю, что многие люди, вероятно, предполагают, что был изменен исходный код», — сказал Мейерс, но вместо этого хакеры использовали своего рода приманку и подмену.

Адам Мейерс, вице-президент CrowdStrike по анализу угроз, сказал, что когда он познакомился с атакой SolarWinds, он понял, что это большое дело. Студия Оскара Загала скрыть подпись

переключить подпись Студия Оскара ЗагалаАдам Мейерс, вице-президент CrowdStrike по анализу угроз, сказал, что когда он познакомился с атакой SolarWinds, он понял, что это большое дело.

Студия Оскара ЗагалаНо это, по словам Мейерса, тоже было интересно. Хакеры понимали, что такие компании, как SolarWinds, обычно проверяют код перед тем, как приступить к созданию обновления, просто чтобы убедиться, что все в порядке. Поэтому они позаботились о том, чтобы переключение на временный файл произошло в последнюю возможную секунду, когда обновления перешли от исходного кода (читаемый людьми) к исполняемому коду (который считывает компьютер) к программному обеспечению, которое отправляется клиентам.

Техника напомнила Мейерсу старые страхи, связанные с угощением или обманом. На протяжении десятилетий существовал городской миф о том, что дети не могут есть конфеты на Хеллоуин, пока не проверит печать на обертке, потому что плохие люди могли вставить внутрь лезвия. По словам Мейерса, хакеры сделали с кодом примерно то же самое.

«Представьте, что эти чашки с арахисовым маслом Reese входят в упаковку, и как раз перед тем, как машина отключается и запечатывает упаковку, входит какая-то другая вещь и вставляет лезвие бритвы в вашу чашку с арахисовым маслом Reese», — сказал он.Вместо лезвия бритвы хакеры обменивались файлами, так что «пакет запечатывается и отправляется в магазин».

Обновление, которое было отправлено клиентам SolarWinds, представляло собой опасную чашку с арахисовым маслом — вредоносная версия программного обеспечения включала код, который давал хакерам неограниченный, необнаруженный доступ к любому пользователю Orion, который загрузил и развернул обновление и был подключен к Интернет.

Но в этом коде было кое-что еще, что беспокоило Мейерса: это было не только для SolarWinds.«Когда мы посмотрели на [это], его можно было перенастроить для любого количества программных продуктов», — сказал Мейерс. Другими словами, он сказал, что любое количество других разработчиков программного обеспечения, использующих тот же компилятор, также может стать объектом кибератаки, но они просто еще не знают об этом.

Сбор и выбор целей

Мейерс сказал, что трудно не восхищаться тем, как много хакеры вложили в эту операцию. Подумайте, как они определили цели. Обратной стороной одновременного взлома стольких клиентских сетей является то, что трудно решить, что использовать в первую очередь.Таким образом, хакеры создали пассивную систему серверов доменных имен, которая отправляла небольшие сообщения не только с IP-адресом, который представляет собой просто серию чисел, но и с эскизным профилем потенциальной цели.

«Чтобы они могли тогда сказать:« Хорошо, мы будем преследовать эту цель правительства или что-то в этом роде », — сказал Мейерс. «Думаю, позже стало ясно, что мишенью стали многие государственные технологические компании».

Хакеры также перепроектировали способ взаимодействия Orion с серверами и создали свои собственные инструкции кодирования, имитирующие синтаксис и форматы Orion.Это позволило хакерам выглядеть так, как будто они «разговаривают» с Орионом, поэтому их трафик сообщений выглядел как естественное расширение программного обеспечения.

«Итак, как только они определили, что цель представляет интерес, они могли сказать:« Хорошо, давайте активизируемся, давайте манипулируем файлами, давайте что-то изменим »», — сказал Мейерс, и затем они незаметно проскользнули через бэкдор, который у них был. созданный. «И есть еще одна вещь, о которой я должен упомянуть: этот бэкдор будет ждать до двух недель, прежде чем он действительно станет активным на хосте.Это был очень терпеливый противник ».

Ни одна из цепей, установленных частными компаниями или правительством, похоже, не предвидела приближения атаки. Кристофер Кребс, который отвечал за офис, который защищал правительственные сети в DHS во время Администрация Трампа сообщила NPR, что нынешняя система DHS, известная (без иронии) как Эйнштейн, улавливает только известные угрозы. Взлом SolarWinds, по его словам, был просто «слишком новым».

Кристофер Кребс, отвечавший за защиту правительственных сетей при администрации Трампа, сказал, что взлом SolarWinds использовал методы, которые были «слишком новы» для нынешней системы. Дрю Ангерер / Getty Images скрыть подпись

переключить подпись Дрю Ангерер / Getty ImagesКристофер Кребс, отвечавший за защиту правительственных сетей во время администрации Трампа, сказал, что взлом SolarWinds использовал методы, которые были «слишком новы» для нынешней системы.

Дрю Ангерер / Getty Images«От 90 [%] до 95% угроз основаны на известных методах, известной киберактивности», — пояснил Кребс. «И это не только преступники, но и государственные деятели, в том числе российские спецслужбы и российские вооруженные силы. Это была ранее неопознанная техника».

Есть еще кое-что, чего Эйнштейн не делает: он не проверяет обновления программного обеспечения. Таким образом, даже если бы хакеры использовали код, который Эйнштейн признал бы плохим, система, возможно, не увидела бы его, потому что он был доставлен в одном из тех рутинных обновлений программного обеспечения.

Агентство национальной безопасности и киберкомандование вооруженных сил США также были застигнуты врасплох. Вообще говоря, их кибероператоры сидят в зарубежных сетях и ищут признаки кибератак до того, как они произойдут. Они могут видеть подозрительную активность почти так же, как спутник может видеть скопление войск на границе. Критики заявили, что они должны были видеть, как хакеры из российской разведки, СВР, готовили эту атаку.

«SVR прекрасно понимает, что АНБ внимательно следит за ситуацией», — сказал Кребс.«Что удалось SVR, так это осуществить переход от того, откуда они работали, в сети США. Они движутся как призраки. Их очень трудно отследить».

Чиновники подтвердили, что хакеры не сделали ничего особенного, чтобы оставить свой след в стране. Фактически они просто арендовали серверы у Amazon и GoDaddy.

Ранние предупреждения

Однако в других местах были некоторые признаки того, что что-то не так.

В начале июля Стивен Адэр, основатель Вашингтонского общества Д.Компания по кибербезопасности Volexity, базирующаяся на C., обнаружила подозрительную активность на компьютерах клиентов. «Мы отследили это и подумали, что это может быть связано с плохим обновлением SolarWinds», — сказал Адэр NPR. «Мы решили проблему, убедились, что в системах наших клиентов никого нет, и на этом остановились».

Адаир сказал, что, по его мнению, у него недостаточно подробностей, чтобы сообщить о проблеме SolarWinds или правительству США. «Мы думали, что у нас недостаточно доказательств, чтобы протянуть руку помощи», — сказал он.

Это был первый пропущенный знак.

Второе произошло три месяца спустя, когда калифорнийская компания по кибербезопасности Palo Alto Networks обнаружила вредоносный бэкдор, который, похоже, исходил от программного обеспечения Orion.

Они движутся как призраки. Их очень сложно отследить.

Кристофер Кребс, бывший директор Агентства по кибербезопасности и безопасности инфраструктуры

В этом случае, по словам Рамакришны из SolarWinds, группы безопасности SolarWinds и Пало-Альто работали вместе в течение трех месяцев, пытаясь понять суть проблемы и решить ее.«Никто из нас не мог точно определить атаку на цепочку поставок в тот момент», — сказал Рамакришна NPR. «В результате этого билет был закрыт. Если бы мы имели преимущество задним числом, мы могли бы отследить его» до взлома.

Palo Alto Networks согласилась поговорить с NPR об инциденте в прошлом месяце, а затем отменила интервью всего за час до того, как оно должно было состояться. Представитель отказался сообщить причину и отправил несколько сообщений в блог, в которых написал: «Боюсь, это все, что мы можем помочь в настоящее время.»

» Всего 3500 строк «

В конечном итоге вторжение обнаружила фирма по кибербезопасности FireEye. Мандиа, генеральный директор компании, раньше работал в Управлении специальных расследований ВВС США, поэтому его специальностью были уголовные дела За прошедшие годы в его работе по кибербезопасности продолжали появляться шаблоны, которые он научился распознавать в ходе специальных расследований.

Первое указание на то, что хакеры проникли в сети FireEye, появилось безобидным образом.Кто-то из службы безопасности FireEye заметил, что у сотрудника, похоже, было зарегистрировано два телефона в его сети, поэтому она позвонила ему. «И этот телефонный звонок — это когда мы поняли, эй, это не наш сотрудник регистрирует второй телефон, это был кто-то другой», — сказала Мандия.

Через некоторое время Мандиа прошел инструктаж по безопасности, и все, что он слышал, напомнило ему о его предыдущей работе в армии. «От меня было много распознавания образов», — сказал он NPR. «Я провел с 1996 по 1998 год, отвечая на вопросы, которые я бы приравнял к Службе внешней разведки России, и в первом брифинге были некоторые показатели, которые соответствовали моему опыту в ВВС.«

Он созвал собрание совета директоров в тот же день.« Это просто было похоже на нарушение, о котором я всегда беспокоился ».

В течение нескольких недель его команда обнаружила, что в его сети не только был злоумышленник. , но кто-то украл арсенал хакерских инструментов, которые FireEye использует для проверки безопасности сетей своих клиентов. FireEye позвонила в ФБР, составила подробный отчет, и, как только выяснилось, что программное обеспечение Orion является источником проблемы, оно называется SolarWinds.

Браун, вице-президент по безопасности SolarWinds, ответил на телефонный звонок в субботу утром. «Он сказал:« По сути, мы декомпилировали ваш код. Мы обнаружили вредоносный код », — сказал Браун. FireEye была уверена, что SolarWinds «отправила испорченный код».

Испорченный код позволил хакерам проникнуть в сеть FireEye, и наверняка были скомпрометированы и другие. «Мы слышали, что разные репортеры уже получили сенсацию», — сказала Мандиа. «Мой телефон действительно зазвонил от репортера, и этот человек знал, и я сказал:« Хорошо, мы участвуем в гонке ».«

Мандиа думала, что у них есть примерно день до того, как эта история станет известна.

После этого события, казалось, ускорились. Начальник службы безопасности SolarWinds, Браун, позвонил Рону Плеско, юристу фирмы DLA Piper, и сказал ему что произошло. После кибератак компании в первую очередь нанимают юристов, которые возлагают на них обязанности по расследованию. Они делают это по определенной причине — это означает, что все, что они находят, защищено адвокатской тайной и обычно не обнаруживается в суде.

Рон Плеско, юрист фирмы DLA Piper, сделал киберпреступления специальностью своей практики. «Я бывал в ситуациях, когда, пока вы проводите расследование, [хакеры] просматривают вашу электронную почту, компрометируют ваши телефонные звонки или зумы», — сказал он. Кристон Джей Бетел для NPR скрыть подпись

переключить подпись Кристон Джей Бетел для NPRРон Плеско, юрист фирмы DLA Piper, сделал киберпреступления специальностью своей практики.«Я бывал в ситуациях, когда, пока вы проводите расследование, [хакеры] просматривают вашу электронную почту, компрометируют ваши телефонные звонки или зумы», — сказал он.

Кристон Джей Бетел для NPRПлеско, который сделал киберпреступления специальностью своей практики, знал, что, как только эта история разоблачается, она будет говорить «миру: готовься, готовься, вперед, приди за ним», — сказал Плеско. «Таким образом, это дает вам возможность ускориться по двум направлениям: выяснить, что произошло, если вы можете, и как можно скорее исправить ситуацию.»

Компания работала с DHS над составлением заявления, которое было опубликовано 13 декабря.

Чтобы расследовать взлом, вы должны обезопасить цифровое место преступления. Точно так же, как детективы в физическом мире должны собирать улики и пыль. для распечаток для последующего расследования SolarWinds пришлось собрать компьютерные журналы, сделать копии файлов, обеспечить наличие записанной цепочки хранения, при этом пытаясь гарантировать, что хакеры не находятся внутри ее системы, наблюдая за всем, что они делают.

» Я бывал в ситуациях, когда, пока вы проводите расследование, они просматривают вашу электронную почту, компрометируют ваши телефонные звонки или зум », — сказал Плеско.«Так что они буквально подслушивают, как вы собираетесь от них избавиться».

К середине января Майерс и команда CrowdStrike выделили то, что, по их мнению, было крошечным бьющимся сердцем атаки. По его словам, это был элегантный зашифрованный маленький кусок кода «всего в 3500 строк». Лучший код — короткий и по существу, как хорошо написанное предложение. Мейерс подумал, что эта маленькая зашифрованная полоска может помочь им выяснить, кто стоит за атакой.

Маленькие капли подсказок

Думайте о кибер-группах судебных экспертов как о цифровых детективах, ищущих закономерности.Иногда тики кодирования могут помочь выявить преступников, а иногда бригады судебно-медицинских экспертов находят небольшие культурные артефакты, такие как персидская письменность или корейский хангыль. Когда элитная российская хакерская команда захватила электросеть в Украине в 2015 году, у нее было больше литературных устремлений: она засыпала свой вредоносный код ссылками на романы Фрэнка Герберта Dune . Вот почему CrowdStrike нашел эту маленькую каплю вредоносного кода такой интригующей.

Плеско показывает хронологию взлома SolarWinds на своем компьютере. Кристон Джей Бетел для NPR скрыть подпись

переключить подпись Кристон Джей Бетел для NPRПлеско показывает временную шкалу взлома SolarWinds на своем компьютере.