Таблица 19. Реквизиты, содержащиеся в кассовом чеке (БСО) / КонсультантПлюс

Таблица 19

Реквизиты, содержащиеся в кассовом чеке (БСО)

(в ред. Приказа ФНС России от 29.08.2019 N ММВ-7-20/434@)

Наименование реквизита | Тег | Обяз. | Форм. | Повт. | Хран. | ФП | N прим. |

наименование документа | 1000 | 1 | П | Нет | — | — | — |

код формы ФД | — | 1 | Э | Нет | 5л | 1, 4, 5 | 17 |

номер версии ФФД | 1209 | 3 | Э | Нет | 30д | 4 | — |

наименование пользователя | 1048 | П-1, Э-7 | ПЭ | Нет | 30д | 4 | — |

ИНН пользователя | 1018 | П-1, Э-7 | ПЭ | Нет | 30д | 4 | — |

покупатель (клиент) | 1227 | П-7, Э-6 | ПЭ | Нет | 30д | 4 | 19 |

ИНН покупателя (клиента) | 1228 | 6 | ПЭ | Нет | 30д | 4 | 19 |

номер чека за смену | 1042 | 1 | Э | Нет | 30д | 4 | — |

дата, время | 1012 | 1 | ПЭ | Нет | 5л | 1, 4, 5 | 17 |

номер смены | 1038 | 1 | Э | Нет | 30д | 4 | — |

признак расчета | 1054 | 1 | ПЭ | Нет | 5л | 1, 4, 5 | 13, 17 |

применяемая система налогообложения | 1055 | П-7, Э-1 | ПЭ | Нет | 30д | 4 | — |

кассир | 1021 | 2 | ПЭ | Нет | 30д | 4 | 3, 18 |

ИНН кассира | 1203 | 7 | Э | Нет | 30д | 4 | 18 |

регистрационный номер ККТ | 1037 | 1 | ПЭ | Нет | 30д | 4 | — |

номер автомата | 1036 | 2 | ПЭ | Нет | 30д | 4 | 4, 10 |

адрес расчетов | 1009 | П-1, Э-2 | ПЭ | Нет | 30д | 4 | 10 |

место расчетов | 1187 | П-3, Э-4 | ПЭ | Нет | 30д | 4 | 10 |

телефон или электронный адрес покупателя | 1008 | П-7, Э-2 | ПЭ | Нет | 30д | 4 | 7, 9, 20 |

предмет расчета | 1059 | 1 | ПЭ | Да | См. | См. таблицу 20 | 15 |

сумма расчета, указанного в чеке (БСО) | 1020 | 1 | ПЭ | Нет | 5л | 1, 4, 5 | 5, 17 |

сумма по чеку (БСО) наличными | 1031 | П-2, Э-1 | ПЭ | Нет | 30д (5л) | 4, 5 | 1, 16 |

сумма по чеку (БСО) безналичными | 1081 | П-2, Э-1 | ПЭ | Нет | 30д (5л) | 4, 5 | 1, 16 |

сумма по чеку (БСО) предоплатой (зачетом аванса и (или) предыдущих платежей) | 1215 | П-4, Э-3 | ПЭ | Нет | 30д (5л) | 4, 5 | 1, 16 |

сумма по чеку (БСО) постоплатой (в кредит) | 1216 | П-4, Э-3 | ПЭ | Нет | 30д (5л) | 4, 5 | 1, 16 |

сумма по чеку (БСО) встречным предоставлением | 1217 | П-4, Э-3 | ПЭ | Нет | 30д (5л) | 4, 5 | 1, 16 |

сумма НДС чека по ставке 20% | 1102 | 2 | ПЭ | Нет | 30д (5л) | 4, 5 | 6, 16, 21 |

сумма НДС чека по ставке 10% | 1103 | 2 | ПЭ | Нет | 30д (5л) | 4, 5 | 6, 16, 21 |

сумма расчета по чеку с НДС по ставке 0% | 1104 | 2 | ПЭ | Нет | 30д (5л) | 4, 5 | 6, 16, 21 |

сумма расчета по чеку без НДС | 1105 | 2 | ПЭ | Нет | 30д (5л) | 4, 5 | 6, 16, 21 |

сумма НДС чека по расч. | 1106 | 2 | ПЭ | Нет | 30д (5л) | 4, 5 | 6, 16, 21 |

сумма НДС чека по расч. ставке 10/110 | 1107 | 2 | ПЭ | Нет | 30д (5л) | 4, 5 | 6, 16, 21 |

признак ККТ для расчетов только в Интернет | 1108 | 6 | Э | Нет | 30д | 4 | 8 |

адрес электронной почты отправителя чека | 1117 | 4 | Э | Нет | 30д | 4 | 7, 9, 10, 20 |

признак агента | 1057 | 4 | ПЭ | Нет | 30д | 4 | 2 |

телефон оператора перевода | 1075 | П-4, Э-7 | ПЭ | Да | 30д | 4 | 2 |

операция платежного агента | 1044 | 2 | ПЭ | Нет | 30д | 4 | 2 |

телефон платежного агента | 1073 | П-4, Э-7 | ПЭ | Да | 30д | 4 | 2 |

телефон оператора по приему платежей | 1074 | П-4, Э-7 | ПЭ | Да | 30д | 4 | 2 |

наименование оператора перевода | 1026 | 2 | Нет | 30д | 4 | 2 | |

адрес оператора перевода | 1005 | 2 | ПЭ | Нет | 30д | 4 | 2 |

ИНН оператора перевода | 1016 | 2 | ПЭ | Нет | 30д | 4 | 2 |

телефон поставщика | 1171 | П-4, Э-7 | ПЭ | Да | 30д | 4 | 2 |

адрес сайта ФНС | 1060 | П-7, Э-4 | ПЭ | Нет | 30д | 4 | 10 |

дополнительный реквизит чека (БСО) | 1192 | 7 | ПЭ | Нет | 30д (5л) | 4, 5 | 11, 16, 17 |

дополнительный реквизит пользователя | 1084 | 7 | ПЭ | Нет | 30д | 4 | 12 |

номер ФД | 1040 | 1 | ПЭ | Нет | 5л | 1, 4, 5 | 17 |

номер ФН | 1041 | 1 | ПЭ | Нет | 5л | 1, 4, 5 | 17 |

ФПД (1) | 1077 | 1 | ПЭ | Нет | 5л | 4, 5 | — |

ФПС (4) | — | 1 | Э | Нет | 30д | — | |

ФПА (5) | — | 6 | Э | Нет | 5л | — | 17 |

QR-код | 1196 | 1 | П | Нет | — | — | 14 |

Примечания:

1. Реквизит «сумма по чеку (БСО) безналичными» (тег 1081) включается в состав кассового чека (БСО) в печатной форме только в случае, если сумма оплаты электронными средствами платежа отлична от нуля.

Реквизит «сумма по чеку (БСО) безналичными» (тег 1081) включается в состав кассового чека (БСО) в печатной форме только в случае, если сумма оплаты электронными средствами платежа отлична от нуля.

(в ред. Приказа ФНС России от 22.10.2018 N ММВ-7-20/605@)

Реквизит «сумма по чеку (БСО) наличными» (тег 1031) включается в состав кассового чека (БСО) в печатной форме только в случае, если сумма оплаты наличными средствами платежа отлична от нуля.

Реквизит «сумма по чеку (БСО) предоплатой (зачетом аванса и (или) предыдущих платежей)» (тег 1215) включается в состав кассового чека (БСО) в печатной форме только в случае, если сумма предоплатой отлична от нуля.

Реквизит «сумма по чеку (БСО) постоплатой (в кредит)» (тег 1216) включается в состав кассового чека (БСО) в печатной форме только в случае, если сумма оплаты кредитом отлична от нуля.

Реквизит «сумма по чеку (БСО) встречным предоставлением» (тег 1217) включается в состав кассового чека (БСО) в печатной форме только в случае, если сумма оплаты встречным предоставлением отлична от нуля.

Сумма значений реквизитов «сумма по чеку (БСО) наличными» (тег 1031), «сумма по чеку (БСО) безналичными» (тег 1081), «сумма по чеку (БСО) предоплатой (зачетом аванса)» (тег 1215), «сумма по чеку (БСО) постоплатой (в кредит)» (тег 1216) и «сумма по чеку (БСО) встречным предоставлением» (тег 1217) должна быть равна значению реквизита «сумма расчета, указанного в чеке (БСО)» (тег 1020). Указанное требование не распространяется на ФД, сформированный в соответствии с ФФД, имеющем номер версии ФФД «1.0».

(в ред. Приказа ФНС России от 22.10.2018 N ММВ-7-20/605@)

2. Реквизиты «адрес оператора перевода» (тег 1005), «ИНН оператора перевода» (тег 1016), «наименование оператора перевода» (тег 1026), «операция платежного агента» (тег 1044), «признак агента» (тег 1057), «телефон платежного агента» (тег 1073), «телефон оператора по приему платежей» (тег 1074), «телефон оператора перевода» (тег 1075), «телефон поставщика» (тег 1171) включаются в состав кассового чека (БСО) в случае, если данные этих реквизитов идентичны для каждого из реквизитов «предмет расчета» (тег 1059), входящего в состав кассового чека (БСО), который содержит сведения о расчетах пользователя, являющегося платежным агентом (субагентом), банковским платежным агентом (субагентом).

Реквизиты «признак агента» (тег 1057), «телефон платежного агента» (тег 1073), «телефон оператора по приему платежей» (тег 1074) и «телефон поставщика» (тег 1171) включаются в состав кассового чека (БСО), который содержит сведения о расчетах пользователя, являющегося платежным агентом или платежным субагентом.

Реквизиты «адрес оператора перевода» (тег 1005), «ИНН оператора перевода» (тег 1016), «наименование оператора перевода» (тег 1026), «операция платежного агента» (тег 1044), «признак агента» (тег 1057), «телефон платежного агента» (тег 1073), «телефон оператора перевода» (тег 1075) и «телефон поставщика» (тег 1171) включаются в состав кассового чека (БСО), который содержит сведения о расчетах пользователя, являющегося банковским платежным агентом или банковским платежным субагентом.

Реквизит «признак агента» (тег 1057) включается в состав кассового чека (БСО), который содержит сведения о расчетах пользователя, являющегося комиссионером, поверенным или иным агентом.

3. Реквизит «кассир» (тег 1021) включается в состав ФД во всех случаях, за исключением применения ККТ для расчетов, осуществляемых с использованием автоматических устройств для расчетов.

4. Реквизит «номер автомата» (тег 1036) должен входить в состав кассового чека (БСО) при применении ККТ в автоматическом устройстве для расчетов.

5. Значение реквизита «сумма расчета, указанного в чеке (БСО)» (тег 1020) вычисляется как сумма всех значений реквизита «стоимость предмета расчета с учетом скидок и наценок» (тег 1043). В случае если вычисление значения реквизита «сумма расчета, указанного в чеке (БСО)» (тег 1020) осуществляется с использованием внешнего калькулирующего устройства и используется для формирования ФД на основании результатов, вычисленных этим калькулирующим устройством, то значения реквизита «сумма расчета, указанного в чеке (БСО)» (тег 1020), вычисленного внешним калькулирующим устройством, не допускается включать в состав фискального документа, если его значение в рублях, без учета копеек, не равно значению суммы всех реквизитов «стоимость предмета расчета с учетом скидок и наценок» (тег 1043) в рублях, без учета копеек.

6. Кассовый чек (БСО) должен содержать не менее одного из следующих реквизитов: «сумма НДС чека по ставке 20%» (тег 1102), «сумма НДС чека по ставке 10%» (тег 1103), «сумма расчета по чеку с НДС по ставке 0%» (тег 1104), «сумма расчета по чеку без НДС» (тег 1105), «сумма НДС чека по расч. ставке 20/120» (тег 1106), «сумма НДС чека по расч. ставке 10/110» (тег 1107).

(в ред. Приказа ФНС России от 22.10.2018 N ММВ-7-20/605@)

7. Реквизиты «телефон или электронный адрес покупателя» (тег 1008) и «адрес электронной почты отправителя чека» (тег 1117) могут включаться в состав кассового чека (БСО) в электронной форме и могут быть включены в составе ФД в печатной форме, если ФД будет сформирован в печатной форме, в следующих случаях:

— кассовый чек (БСО) передается покупателю (клиенту) в электронной форме;

— покупателю (клиенту) передаются в электронной форме признаки, идентифицирующие такой кассовый чек (БСО), и информация об адресе информационного ресурса в сети «Интернет», на котором такой кассовый чек (БСО) может быть получен.

8. Реквизит «признак ККТ для расчетов только в Интернет» (тег 1108) должен включаться в состав ФД при его формировании ККТ, применяемой только для осуществления расчетов с использованием электронных средств платежа в сети Интернет.

9. Реквизиты «телефон или электронный адрес покупателя» (тег 1008) и «адрес электронной почты отправителя чека» (тег 1117) на кассовом чеке (БСО) указываются при формировании ФД ККТ, применяемой в режиме передачи данных, в случае передачи ФД покупателю в электронной форме.

10. Реквизиты «наименование пользователя» (тег 1048), «ИНН пользователя» (тег 1018), «адрес сайта ФНС» (тег 1060), «адрес электронной почты отправителя чека» (тег 1117), «номер автомата» (тег 1036), «адрес расчетов» (тег 1009), «место расчетов» (тег 1187), должны быть включены в состав кассового чека (БСО) при его передаче ОФД в электронной форме в случае, если указанные реквизиты ранее не были переданы ОФД в составе отчета о регистрации или отчета об изменении параметров регистрации.

11. Реквизит «дополнительный реквизит чека (БСО)» (тег 1192) определяется ФНС России и может включаться в состав кассового чека (БСО) с учетом особенностей сферы деятельности, в которой осуществляются расчеты.

12. Реквизит «дополнительный реквизит пользователя» (тег 1084) может включаться в состав кассового чека (БСО) пользователем с учетом особенностей сферы деятельности, в которой осуществляются расчеты.

13. ККТ должна исключать возможность формирования кассового чека (БСО) в электронной форме и в печатной форме, содержащего сведения о расчетах более чем с одним реквизитом «признак расчета» (тег 1054).

14. Реквизит «QR-код» (тег 1196) должен печататься на кассовом чеке (БСО) в отдельной выделенной области кассового чека (БСО). Реквизит «QR-код» (тег 1196) может не иметь заголовка TLV структуры.

15. Кассовый чек (БСО), формируемый ККТ в автономном режиме, может содержать не более 10 реквизитов «предмет расчета» (тег 1059), содержащих в своем составе реквизит «код товара» (тег 1162).

(в ред. Приказа ФНС России от 22.10.2018 N ММВ-7-20/605@)

16. Для реквизитов «сумма по чеку (БСО) наличными» (тег 1031), «сумма по чеку (БСО) безналичными» (тег 1081), «сумма по чеку (БСО) предоплатой (зачетом аванса и (или) предыдущих платежей)» (тег 1215), «сумма постоплатой (кредит)» (тег 1216), «сумма встречным предоставлением» (тег 1217), «сумма НДС чека по ставке 20%» (тег 1102), «сумма НДС чека по ставке 10%» (тег 1103), «сумма расчета по чеку с НДС по ставке 0%» (тег 1104), «сумма расчета по чеку без НДС» (тег 1105), «сумма НДС чека по расч. ставке 20/120» (тег 1106), «сумма НДС чека по расч. ставке 10/110» (тег 1107), «дополнительный реквизит чека (БСО)» (тег 1192) срок хранения фискальных данных 5 лет устанавливается только в случае, если ФД, содержащий эти реквизиты, был сформирован в автономном режиме.

(в ред. Приказа ФНС России от 22.10.2018 N ММВ-7-20/605@)

17. ФПА формируется и срок его хранения равен 5 лет только в случае, если ККТ применяется в автономном режиме и ФД имеет в своем составе реквизит «номер версии ФФД» (тег 1209), который имеет значение, равное «3».

18. Реквизиты «кассир» (тег 1021) и «ИНН кассира» (тег 1203) могут не включаться в состав ФД в случае применения ККТ для расчетов, осуществляемых с использованием автоматических устройств для расчетов.

19. Реквизиты «покупатель (клиент)» (тег 1227) и «ИНН покупателя (клиента)» (тег 1228) включаются в состав кассового чека (БСО) в случаях, установленных законодательством Российской Федерации о применении ККТ.

20. При формировании ФД ККТ реквизиты «адрес электронной почты отправителя чека» (тег 1117) и «телефон или электронный адрес покупателя» (тег 1008) должны содержать значение реквизита «none» при передаче в электронной форме при условии:

— применения ККТ в автоматических устройствах и отображения при расчете на дисплее автоматического устройства для расчетов QR-кода, в соответствии с законодательством Российской Федерации о применении ККТ;

— осуществления расчетов в виде зачета и возврата ранее внесенных предварительных оплат и (или) авансов от физических лиц за оказанные услуги в сфере культурно-массовых мероприятий, услуги перевозки пассажиров, багажа, грузов и грузобагажа, услуги связи, а также за иные услуги, установленные законодательством Российской Федерации о применении ККТ.

21. Реквизиты «сумма НДС чека по ставке 20%» (тег 1102), «сумма НДС чека по ставке 10%» (тег 1103), «сумма расчета по чеку с НДС по ставке 0%» (тег 1104), «сумма расчета по чеку без НДС» (тег 1105), «сумма НДС чека по расч. ставке 20/120» (тег 1106), «сумма НДС чека по расч. ставке 10/110» (тег 1107) включаются в печатную форму кассового чека (БСО) в случаях осуществления расчетов между организациями и (или) индивидуальными предпринимателями и могут включаться в печатную форму кассового чека (БСО) в иных случаях.

(п. 21 введен Приказом ФНС России от 29.08.2019 N ММВ-7-20/434@)

(примечания в ред. Приказа ФНС России от 09.04.2018 N ММВ-7-20/207@)

25. Структура данных реквизита «предмет расчета» (тег 1059) указана в таблице 20.

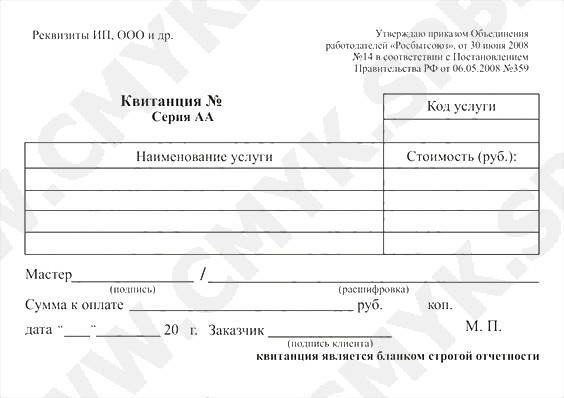

БСО для гостиниц | Современный предприниматель

С выходом постановления Правительства от 6 мая 2008 года под № 359 изменились правила расчетов с физическими лицами при оказании им платных услуг. Появилась необходимость использовать ККТ. Альтернативным вариантом подтверждения сделки по оплате являются бланки строгой отчетности. Для гостиниц счет формы 3-Г считается устаревшим, его не рекомендуется использовать на практике, но на его основе разрешено разрабатывать свои БСО.

Альтернативным вариантом подтверждения сделки по оплате являются бланки строгой отчетности. Для гостиниц счет формы 3-Г считается устаревшим, его не рекомендуется использовать на практике, но на его основе разрешено разрабатывать свои БСО.

БСО для гостиниц: обязательные реквизиты

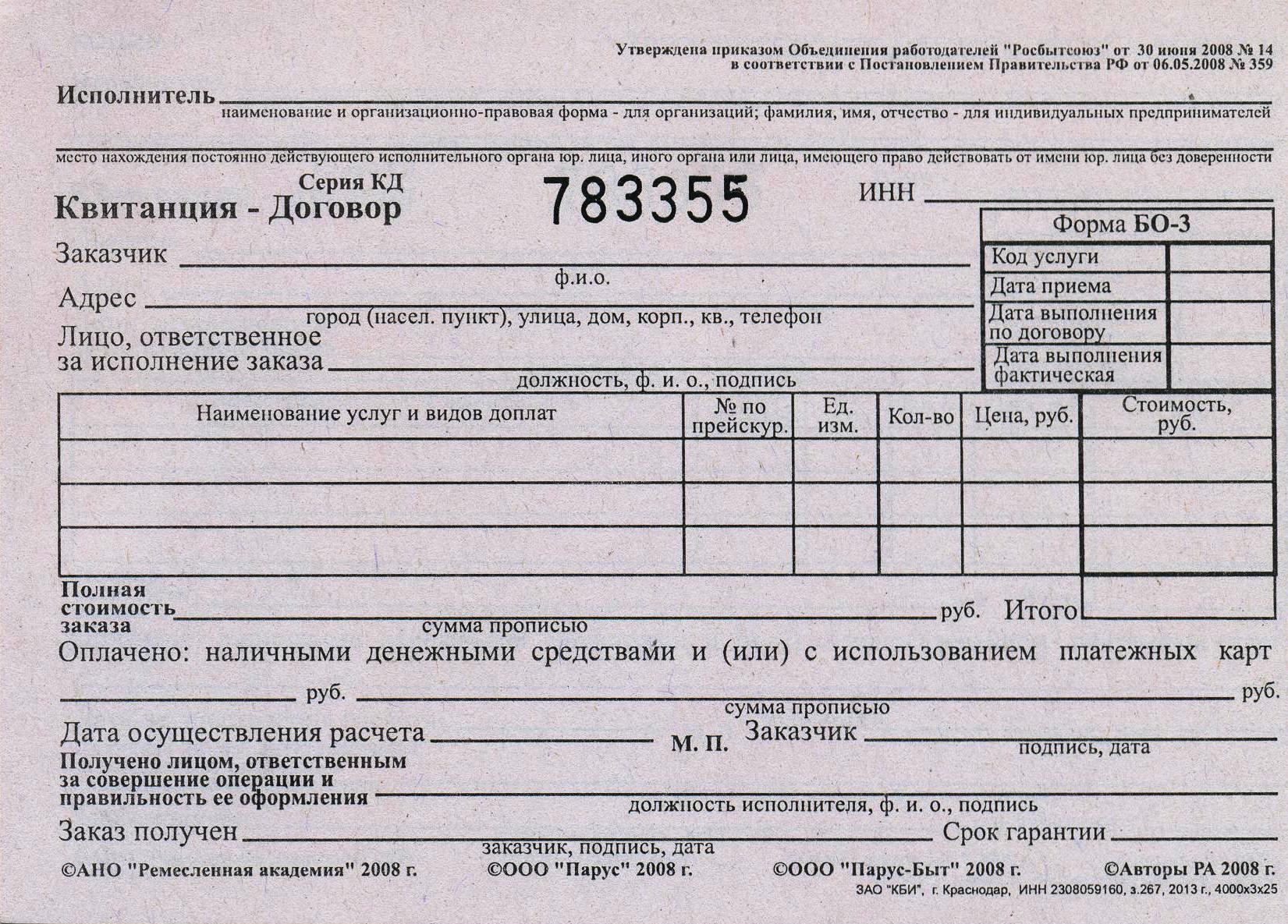

Законодательно установленных унифицированных форм БСО в гостиничной отрасли нет. Каждое предприятие создает их самостоятельно с учетом требований постановления № 359. Второй вариант – использовать форму БО-18 – бланк строгой отчетности для гостиниц, образец вы найдете ниже.

Документ БО-18 разработан частным предприятием «Росбытсоюз». Вариант предложенной формы оказался удачным – он устраивает и юридических лиц, и налоговые органы (письмо, изданное УФНС РФ по Краснодарскому краю, под регистрационным номером 23-12/31467-472 от 10 декабря 2008 г.).

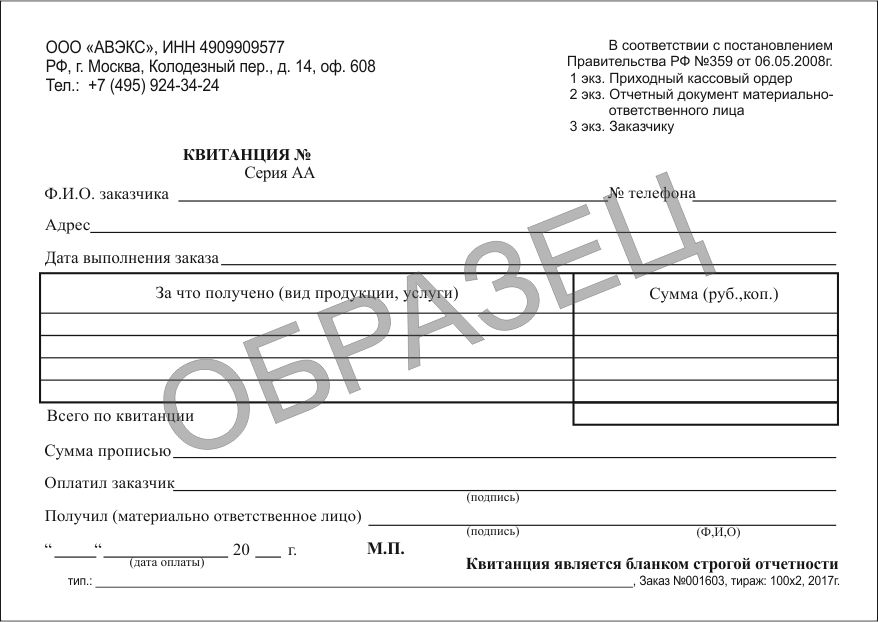

При создании собственного проекта БСО следует придерживать правил постановления № 359:

- у документа должно быть название и серия с номерным кодом;

- в одном из полей бланка надо предусмотреть место для наименования юридического лица и указания его реквизитов, юридического адреса;

- в БСО обязательно прописываются типы услуг, приводится их стоимость;

- в отдельной графе проставляется сумма, полученная от физического лица по факту;

- дата операции, подпись и расшифровка подписи должностного лица, принявшего наличность от клиента, печать – неотъемлемые элементы оформленного бланка строгой отчетности.

В БСО для гостиниц разрешается вводить дополнительные графы для указания информации о:

- датах въезда или выезда постояльцев;

- номерах занимаемых комнат;

- перечне дополнительных услуг, которые были оказаны за время проживания в гостинице.

Все бланки должны изготавливаться одним из способов:

- в типографии;

- с помощью автоматизированных средств.

В первом случае бланк гостиница заказывает у сторонней организации, которая при распечатке партии БСО указывает свои реквизиты и основные сведения о заказе. Самостоятельная распечатка на принтере законодательно запрещена.

Какой может применять бланк строгой отчетности гостиница?

Образец по форме БО-18, как мы писали выше, и есть тот бланк. Его могут использовать:

- компании, основным видом деятельности которых является оказание услуг по проживанию в номерном фонде гостиниц;

- предприятия, выполняющие роль посредников между гостиницами и их постояльцами.

Бланк строгой отчетности для гостиниц (скачать его можно ниже), состоит из следующих разделов:

- Блок с информацией о компании-поставщике услуг, в рамках которого в документ вписываются название фирмы, ее адрес и ИНН.

- Графы для наименования документа и уникального номерного кода из 6 цифр, серии бланка.

- Основная часть документа, в которой идентифицируется постоялец, приводятся номера корпуса и занимаемой им комнаты, точная дата заезда, заполняется табличный блок. В таблице предусмотрены ячейки для видов платежей, стоимости каждой услуги и фактически начисленных к оплате сумм.

- Бланк строгой отчетности гостиница обязана предъявить для подписи постояльцу. Должно быть три подписи клиента: подтверждающие ознакомление с содержанием заполняемого документа, знание норм ГК РФ, факт оказания конкретных услуг.

- Подпись и сведения о должностном лице, оформляющем сделку.

- Информация по оплате счет с указанием итоговой суммы цифрами и прописью, даты получения денег.

В конце бланка предусмотрено место для печати.

Отменяют бланки строгой отчетности ИП

Бланки строгой отчетности для ИП нужны, как альтернатива кассовым чекам. Многие системы налогообложения в определенных условиях позволяют использовать именно их. Но только при соблюдении ряда условий можно обойтись без ККМ, заполнив и выдав покупателю бланк строгой отчетности. С 2018 года правила работы с БСО очень сильно меняются — скоро ожидается переход на электронные БСО, то есть бланки строгой отчетности для ИП можно будет создавать только на специальной ККТ, которой нет даже в проектах у производителей. Ведь закон об онлайн-кассах упомянул о новых БСО и правилах для них, но никакой конкретики всё ещё нет. До середины 2019 года должны просуществовать действующие правила и практики применения бумажных БСО, а потом бланки строгой отчетности для ИП в их классическом понимании могут уйти в прошлое — БСО отменят. Ведь отличий на данный момент принципиальных от чеков онлайн-касс нет… Вообще, онлайн-кассы, похоже, изменят так экономику, что бизнес будет не узнать. Который сможет это пережить, конечно.

Который сможет это пережить, конечно.

Бланки строгой отчетности для ИП должны соответствовать требованиям законодательства, предъявляемым к этим документам. А именно иметь обязательные реквизиты:

- Наименование (товарный чек, квитанция, путевка и т.д.), номер, состоящий из 6-ти знаков и серия документа.

- Данные о предпринимателе: его фамилия, имя и отчество, а также ИНН.

- Сведения о товаре или услуге: вид, количество, цена и стоимость.

- Дата оформления документа (совпадает с моментом продажи товара или оказания услуги).

- Подпись и ее расшифровка, должность лица, выдавшего документ.

- Печать индивидуального предпринимателя.

Правила оформления бланков строгой отчетности регламентированы постановлением Правительства РФ от 06.05.08 № 359, которое устанавливает требования к наличным денежным расчетам с использованием кассовой техники или без нее.

Что касается вопроса: где именно взять бланки строгой отчетности для ИП, то закон поясняет следующее: БСО можно изготовить как самостоятельно, используя специальные программы, так и заказать, либо приобрести в типографии. На типографском бланке обязательно должны присутствовать наименовании печатного учреждения, его ИНН, номер заказа, тираж и год исполнения. Формат документа может быть любой. Для определенных видов деятельности существуют разработанные Минфином единые формы бланков строгой отчетности.

На типографском бланке обязательно должны присутствовать наименовании печатного учреждения, его ИНН, номер заказа, тираж и год исполнения. Формат документа может быть любой. Для определенных видов деятельности существуют разработанные Минфином единые формы бланков строгой отчетности.

Вообще упрощенная система налогообложения требует от своих налогоплательщиков наличие и регистрацию кассовых аппаратов. Но при оказании услуг можно использовать бланки строгой отчетности. Для ИП, к сожалению, нет исключений в плане розничной торговли. При продаже товаров, как частным лицам, так и юридическим, они все равно обязаны использовать кассовый аппарат. Так же нельзя использовать БСО и в общепите. Единый налог на вмененный доход в отличие от УСН позволяет использовать бланки строгой отчетности для ИП не только при оказании услуг, но и в розничной торговле.

Помимо этого, несмотря на систему налогообложения можно использовать БСО при торговле газетами, журналами, лотерейными билетами и т. д. В общем тем перечнем товаров, который указан во 2-й статье Закона 54-ФЗ.

д. В общем тем перечнем товаров, который указан во 2-й статье Закона 54-ФЗ.

В момент продажи товара/услуги выписывают бланки строгой отчетности. Для ИП или его продавца должно стать правилом тот факт, что покупатель может потребовать документ, подтверждающий его покупку. Поэтому нужно будет заполнить БСО надлежащим образом: указать наименование товара/услуги, количество, цену и стоимость. Если позиций будет несколько, то нужно посчитать общую сумму документа и написать ее прописными буквами. Все записи делаются в соответствующих для этого графах. В незаполненные поля ставится прочерк. Поставить подпись, фамилию с инициалами, должность и печать можно будет только после того, как покупка передана клиенту и за нее получены деньги. Кстати, для удобства многие «проштамповывают» печатями сразу несколько бланков, на будущее. К тому же, если у предпринимателя несколько точек продаж, то придется делать несколько печатей, а это мягко скажем, не совсем удобно.

Когда применяют бланки строгой отчетности, для ИП необходимо помнить, что их нужно и правильно учитывать. Во-первых, нужно вести журнал учета. Унифицированной формы данного документа нет, ее нужно разработать самостоятельно. Но общие требования к оформлению журнала все же приведены:

Во-первых, нужно вести журнал учета. Унифицированной формы данного документа нет, ее нужно разработать самостоятельно. Но общие требования к оформлению журнала все же приведены:

- Листы журнала должны быть пронумерованы и прошиты. Сам документ заверяется печатью ИП.

- Первой записью в журнале должны числится данные о: дате начала ведения, материально ответственном лице (ФИО), основании для передачи БСО, их количество, серия и номера – с какого начинается и каким заканчивается.

- Списывать бланки строгой отчетности нужно по мере их расходования, указывая в журнале ежедневно количество использованных, их серию и с какого, по какой номер (обобщенно).

Копии БСО или корешки от них хранят в течение 5 лет, либо не меньше месяца после их инвентаризации. Инвентаризацию необходимо проводить для регулирования нарушений правил хранения, заполнения или недостач. Конечно, бланки строгой отчетности для ИП, чаще всего, просто товарные чеки, которым не придают особого значения. Но их правильный учет поможет избежать ошибок в отчетности и поможет контролировать движение ТМЦ.

Но их правильный учет поможет избежать ошибок в отчетности и поможет контролировать движение ТМЦ.

Upd. В 2020 году онлайн-кассы, действительно, уже всё изменили… БСО в своем изначальном классическом ушли в прошлое. Но это не значит, что всем нужны онлайн-кассы, даже если закон требует, есть же современные технологии, и грамотные бизнес-сценарии, в частности интернет-магазины вполне могут работать без онлайн-кассы. Да и не только они 🙂

что это такое, образец строгой отчетности, вместо кассового чека, что относится, акт приема-передачи

Обслуживание ККТ требует некоторых затрат. Применять ККМ должны не все предприниматели. Есть иной способ подтверждения приема наличной оплаты, речь идет о бланках строгой отчетности.

Что такое БСО? Некоторые виды предпринимательства можно осуществлять без обязательного предоставления кассового чека.

Главная аналогия этих видов заключена в работе экономического субъекта напрямую с населением. При этом кассовые чеки заменяются бланками строгой отчетности. Что же такое БСО?

Что же такое БСО?

В первую очередь строго подотчетный бланк считается документом, удостоверяющим факт приема денежной наличности от населения. Это альтернатива кассового чека.

Важным условием считается наличие оказываемых услуг в Общероссийском классификаторе услуг населению (ОКУН).

При этом предприниматель или организация экономят на обслуживании ККТ и тратятся лишь на приобретение БСО. При расчете между организациями такие бланки не применяются. Исключением выступают расчеты меж индивидуальными предпринимателями.

Так постановил Верховный арбитражный суд в Постановлении Пленума ВАС РФ №16 от 31.07.2003.

ФЗ №54 от 22.05.2003 «О применении ККТ …» устанавливает обязательность использования ККТ при осуществлении наличных расчетов всеми организациями и ИП.

В то же время закон дозволяет не применять кассовую технику, если клиентам оказываются услуги с последующей выдачей БСО. Такое решение обусловлено минимизацией расходов для мелких предпринимателей, оказывающих бытовые услуги.

Основные термины

Понятие «бланка строгой отчетности» подразумевает документ, выдаваемой организацией или ИП на законных основаниях физическим лицам, использующих их услуги.

Также так называется форма, составляющая основу соответствующего документа. Что такое БСО в бухгалтерии? Это первичный учетный документ, подтверждающий факт операции с наличными средствами.

Бланку строгой отчетности надлежит отображать сведения, подтверждающие факт правоотношений между пользователем услуг и субъектом, предоставляющим оные.

Нельзя использовать БСО при продаже товаров или когда получатель услуг это юрлицо. К БСО применяются и определенные технологические требования. Несоответствие таковым делает невозможным применение подобных бланков.

К перечню таких требований относятся:

| Изготовление БСО типографским способом | С наличием реквизитов типографии, номера заказа, тиража и года печати |

| Бланк должен состоять из основной части | Которая передается клиенту, и корешка, остающегося у предпринимателя |

Соответственно Письму Минфина РФ №03-01-15/20962 от 5.

05.2014 БСО могут изготавливаться в цифровой форме.

Но при этом должны задействоваться автоматизированные системы, способные:

- предотвратить несанкционированный доступ;

- зафиксировать все операции с электронными БСО в продолжении пяти лет и более.

Если формировать бланк из основной части и корешка не представляется возможным, то клиенту выдается неразделенный бланк и одновременно оформляется его копия.

Бланки строгой отчетности делятся на утвержденные и самостоятельно разработанные. Для отдельных видов деятельности дозволенно применение исключительно утвержденных БСО, разработанных федеральными органами.

Все БСО подлежат строжайшей сохранности в течение утвержденного для подобной документации срока. Списываются бланки строгой отчетности исключительно на основании акта. Составит таковой субъект вправе самостоятельно.

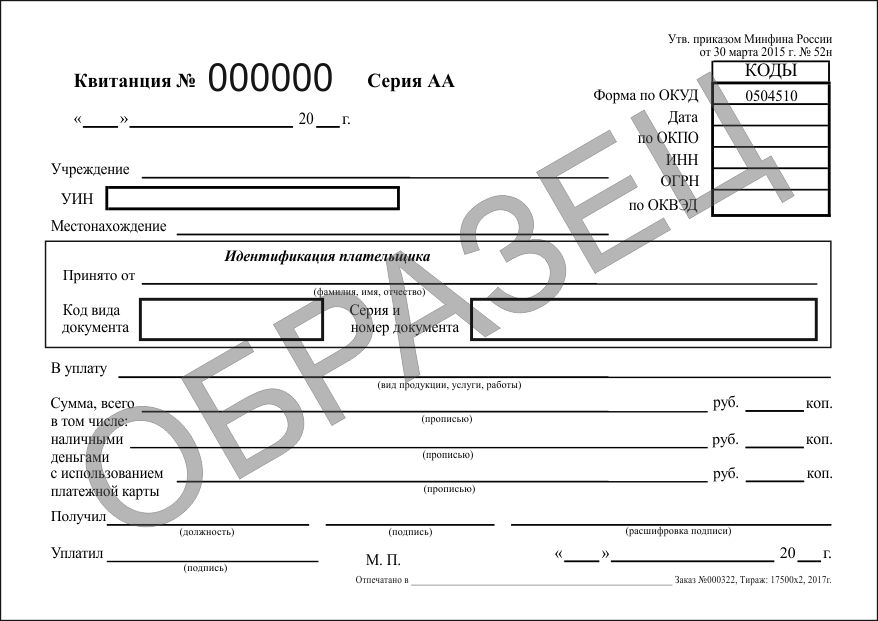

За основу можно принять утвержденный Приказом Минфина РФ №52н от 30.

03.2015 бланк строгой отчетности, форма 0504816 – акт о списании БСО.

Каково их назначение

БСО можно встретить в разных местах. Нередко они применяются в качестве товарного чека в небольших магазинах. На таких бланках оформляются билеты, проездные документы, путевки, талоны. В разных экономических сферах назначение БСО разнится.

Причем отличается и внешний вид документов. Так при оказании услуг БСО заменяет кассовый чек, подтверждая процесс осуществления оплаты.

Также на таких бланках оформляются документы строго утвержденной формы, обладающие идентифицирующими характеристиками. Например, это могут быть трудовые книжки, паспорта и прочее.

Действующая нормативная база

Использовать БСО допускается лишь при оказании услуг населению. Письма Минфина РФ до октября 2012 года устанавливали, что к таким услугам причисляются виды, перечисленные в ОКУН.

Хотя часть этих услуг и является в сущности работами, по ним все равно применяются бланки строгой отчетности.

Письмо Минфина РФ №03-01-15/8-213 от 8.10.2012 представило несколько измененное мнение.

В соответствии с его положениями использовать БСО можно и при оказании услуг, не входящих в перечень ОКУН. Вместе с тем по-прежнему не допускается использование бланков при продаже товаров.

Даже когда предприниматель на основании п.3 ст.2 ФЗ №54 не использует ККТ, применять БСО он не вправе.

Ранее применять бланки строгой отчетности разрешалось только для тех видов деятельности, для которых существовали утвержденные формы бланков.

Постановление Правительства РФ №359 от 6.05.2008 дало возможность субъектам самостоятельно разрабатывать нужные бланки и печатать их.

Однако Минфин РФ не разрешает печатать такие документы на обычном компьютере. Для этого следует применять автоматизированную систему. Но чаще БСО по-прежнему изготавливают в типографиях.

Принято причислять к БСО:

Федеральные нормативы и правовые документы не учреждают целостного перечня типов БСО. Но в любых обстоятельствах под бланками строгой отчетности подразумеваются документы, приравниваемые к кассовому чеку.

Но в любых обстоятельствах под бланками строгой отчетности подразумеваются документы, приравниваемые к кассовому чеку.

Именно так говорится в п.2 Постановления Правительства РФ №359. Соответственно п.5 и п.7 Постановления № 359 федеральные органы власти вольны ратифицировать формы БСО для каких-либо типов услуг.

Утвержденные форматы неукоснительны к использованию в РФ всеми субъектами, предоставляющими населению соответственную услугу. Билеты общественного транспорта тоже считаются бланками строгой отчетности.

Их структурный вид определяется тезисами Постановления Правительства РФ №112 от 14.02.2009. Составляется по форме БО-18 бланк для оказания услуг гостиницами, отелями, кемпингами.

При этом ранее применявшаяся гостиницами форма 3-Г является бланком устаревшего образца и не может употребляться взамен кассового чека.

В Письме Минфина РФ от 22.08.2008 определено, что при оказании организациями и ИП услуг, не попадающих под регулирование федерального законодательства относительно применения БСО, ими могут создаваться надлежащие формы независимо.

Но при этом разработанные бланки должны обладать всеми обязательными реквизитными составляющими.

Обязательные реквизиты

В п.3 Положения №359 определяются обязательные реквизиты, которыми должно обладать бланкам строгой отчетности.

В частности к таковым относятся:

- наименование документа;

- серия и шестизначный номер;

- наименование экономического субъекта, применяющего БСО;

- ИНН организации или ИП;

- тип услуги и стоимость ее;

- действительная сумма, полученная за оказание услуги;

- дата получения оплаты;

- должность работника, принявшего наличные средства, его Ф.И.О. и подпись;

- печать ИП или организации, при наличии таковой.

Если бланк изготовлен типографским способом, то в нем непременно должны наличествовать реквизиты, которые учреждает Постановление 359 (ст.4). К таковым относятся сведения о типографии, тираже бланков, дате их изготовления.

Для форм, изготовленных посредством автоматизированных систем наличие таких реквизитов не требуется. На данное время устаревшие формы бланков строгой отчетности не применяются. Но допускается взять их за основу при разработке новых форм.

Важно, что регистрировать изготовленные таким образом бланки нигде не нужно. И если налоговая инспекция требует обязательной регистрации, то данное требование незаконно.

Образец акта приема-передачи

Поступившие в организацию из типографии бланки строгой отчетности должны быть приняты лицом, отвечающим за сохранение подобных документов, их учитывание и выдачу.

Для бесперебойной деятельности по приему/передаче бланков в организации должна иметься стабильно функционирующая комиссия. Ее долгом считается контроль над поступлением БСО.

Осуществлять прием необходимо при комиссии, которую утверждает непосредственный руководитель экономического субъекта. По итогам приемки готовится акт приема-передачи БСО.

Акт приема БСО можно составить в форме произвольной. За основу при этом принимается форма по ОКУД 070000. Перед составлением акта ответственный работник обязан проверить бланки по номерам, сериям, количеству.

Также необходимо проверить сопроводительные документы передающей стороны. Проверка производится в присутствии членов комиссии. В акте непременно подробно отображаются все данные о бланках.

Акт подписывается комиссией и отправляется на утверждение руководителю организации или ИП. На основании утвержденного акта ответственное лицо принимает бланки к учету.

При необходимости выдачи БСО должностным лицам составляется акт передачи. Характер передачи может быть временным либо количественным. При передаче бланков на определенное время, в акте указывается конкретный срок.

Точно также при количественном характере передачи прописывается численность передаваемых бланков. При выдаче БСО делается отметка в журнале учета бланков.

Разрабатывая акты приема-передачи нужно учитывать нормы ст.9 ФЗ «О бухгалтерском учете». Здесь указаны обязательные реквизиты документов, чьи формы не являются унифицированными.

Сохраняются акты в Книге учета БСО на протяжении всего периода применения данного журнала. Хранящиеся акты проверяются при инвентаризации в обычном порядке.

Сроки их сохранности определяется руководством в зависимости от сроков хранения журналов учета БСО. По окончании периода хранения акты уничтожаются в порядке, определенном для БСО.

Если вместо кассового чека

В большинстве случаев при наличных расчетах с клиентами предоставляются кассовые чеки. При отсутствии ККТ используются бланки строгой отчетности.

Такой порядок действий определен ст.2 п.2 ФЗ №54. Как правило, бланки строгой отчетности вместо кассового чека применяют маленькие компании и частные предприниматели, оказывающие населению бытовые услуги.

Замещать кассовый чек на БСО разрешается если:

| Осуществляются наличные расчеты с населением | Запрещено использовать бланк строгой отчетности, когда клиент является юридическим лицом |

| Предоставляются услуги | А не производится продажа товаров |

| Деятельность ведется по ЕНВД либо по патенту | БСО выдается по требованию клиента |

Автоматизированная система

Изготавливать бланки строгой отчетности можно посредством применения автоматизированных систем. Предусмотрено это п.11 Постановления №359. Также здесь оговариваются основные законодательные требования к такому сервису.

Предусмотрено это п.11 Постановления №359. Также здесь оговариваются основные законодательные требования к такому сервису.

Подобный способ изготовки бланков удобен тем, что осуществлять его можно прямо на рабочем месте по необходимости. Достаточно для этого иметь компьютер и принтер.

Упрощает процесс использования БСО и отсутствие необходимости в ведении книги учета БСО. Система сама фиксирует все необходимые данные. Автоматизированная система надежно защищена от несанкционированного доступа.

То есть невозможно исправить или откорректировать бланк либо распечатать его дважды. Каждому созданному бланку системой присваивается уникальные номер и серия.

Автоматически учитываются все операции, осуществляемые с применением БСО. Печатать бланки на обычном принтере без участия автоматизированной системы строго воспрещено.

Единственный минус автоматизированной системы – ее высокая стоимость. По этой причине небольшим организациям применять ее крайне не рационально.

Однако можно воспользоваться онлайн-сервисом. В этом случае достаточно постоянного доступа к Интернету и принтера. Кроме того, допускается распечатка нескольких пустых бланков, когда требуется получить оплату в местах с отсутствием Интернета.

Электронный банк данных

На данный момент Приказами и Письмами Минфина РФ утверждено больше двухсот видов различных форм бланков строгой отчетности. Начинающему предпринимателю весьма сложно разобраться в этом обилии при выборе нужного формата БСО.

Изучение действующего законодательства и последних нормативных актов требует немало временных затрат. В этом случае автоматизированная система становится прекрасным выходом.

В основном любая подобная система содержит электронный банк данных. В нем хранятся утвержденные формы бланков. Периодически банк данных обновляется с учетом поправок в законодательство.

Это помогает избежать применения устаревших форм. К тому же становится необычайно просто найти БСО, соответствующий осуществляемому виду деятельности.

Бланк строгой отчетности может изначально показаться сложным в применении. Но на деле достаточно изучить основные нюансы его использования. Преимущество БСО в том, что расходы по их применению в разы меньше затрат на обслуживание и использование ККТ.

| Конечно, конечно Поступившие БСО должны быть оприходованы материально ответственным лицом и отражены в приходно-расходной книге по учету БСО (приложение 2 к Инструкции N 196). Данная книга может вестись в электронном виде. Периодичность ее вывода на бумажный носитель субъект хозяйствования определяет самостоятельно. —————————————————————————¬ В бухгалтерском учете поступление БСО отражается по дебету счета 10 «Материалы» по фактически произведенным затратам на их приобретение. —————————————————————————¬ При выдаче БСО ответственным исполнителям в подотчет оформляется приходно-расходная накладная на бланки строгой отчетности (приложение 3 к Инструкции N 196) с указанием их серий и номеров. Одновременно эти БСО выписываются из приходно-расходной книги. —————————————————————————¬ Процедура учета БСО в случае их хищения и (или) аннулирования в 2009 году по сравнению с установленной п. |

Применение и образец БСО. Что это

Бланк строгой отчетности — документ, который в установленном законом порядке может заменить кассовый чек. Каковы нормы права, регулирующие данную процедуру? В какой структуре может быть представлен БСО с учетом соответствующих положений законодательства?

В чем заключается сущность БСО?

Изучим для начала то, что представляют собой БСО, что такое бланки строгой отчетности. Данные источники являются документами, которые удостоверяют в соответствии с законодательством РФ получение некоторым хозяйствующим субъектом, например ИП или ООО, денежных средств от физического лица за предоставленные ему на платной основе услуги.

Данные источники являются документами, которые удостоверяют в соответствии с законодательством РФ получение некоторым хозяйствующим субъектом, например ИП или ООО, денежных средств от физического лица за предоставленные ему на платной основе услуги.

Использование БСО для ИП и хозяйственных обществ регулируется законодательством, которое периодически значительно меняется. Сейчас в сфере правового регулирования оборота БСО сложилась ситуация, при которой использование рассматриваемых документов регулируется фактически двумя разными источниками права — Федеральным законом № 54 ФЗ в старой версии, а также новой редакцией данного закона. Это возможно, так как, с одной стороны, более новые правовые нормы вступили в силу, с другой — следование им станет обязательным позже. Изучим данный нюанс подробнее.

Использование БСО: изменения в законодательстве

Специфика правового регулирования применения БСО на услуги заключается в том, что ИП и хозяйственные общества, предоставляющие сервисы гражданам, вправе использовать БСО в порядке, установленном Федеральным Законом № 54-ФЗ в редакции от 8 марта 2015 года. Кроме того, можно отметить, что до 1 июля 2018 года предприниматели на патентной системе, а также фирмы, уплачивающие ЕНВД по перечню видов деятельности, зафиксированных в п. 2 ст. 346.26 НК РФ, также имеют право использовать БСО в порядке, установленном ФЗ № 54 в редакции от 8 марта 2015 года. Кроме того, если какие-либо хозяйствующие субъекты вправе не применять БСО в принципе — такое право также сохраняется за ними до 1 июля 2018 года.

Кроме того, можно отметить, что до 1 июля 2018 года предприниматели на патентной системе, а также фирмы, уплачивающие ЕНВД по перечню видов деятельности, зафиксированных в п. 2 ст. 346.26 НК РФ, также имеют право использовать БСО в порядке, установленном ФЗ № 54 в редакции от 8 марта 2015 года. Кроме того, если какие-либо хозяйствующие субъекты вправе не применять БСО в принципе — такое право также сохраняется за ними до 1 июля 2018 года.

В свою очередь, ИП и юридические лица также вправе работать, ориентируясь на новые нормы Федерального закона № 54. От чего может зависеть их выбор — рассмотрим далее, изучив положения обеих версий соответствующего источника права.

Применение БСО по старой версии ФЗ № 54

В соответствии с положениями ФЗ № 54 в редакции от 8 марта 2015 года, с юридической точки зрения БСО при оказании услуг очень близки кассовому чеку, и во многих правоотношениях заменяют его. Но не являются полным его аналогом.

Порядок применения БСО при осуществлении правоотношений в юрисдикции старой версии ФЗ № 54 фактически регулируется другим источником права — Постановлением Правительства № 359. Данный нормативный акт также содержит отдельное определение БСО. Что такое бланк строгой отчетности в соответствии с Постановлением № 359?

Данный нормативный акт также содержит отдельное определение БСО. Что такое бланк строгой отчетности в соответствии с Постановлением № 359?

Он может быть представлен, в частности:

- квитанцией;

- билетом;

- талоном;

- абонементом.

Но перечень наименований БСО Постановлением № 359 не ограничивается. К БСО в соответствии с указанным источником права могут относиться любые документы, которые содержат предусмотренные законом реквизиты.

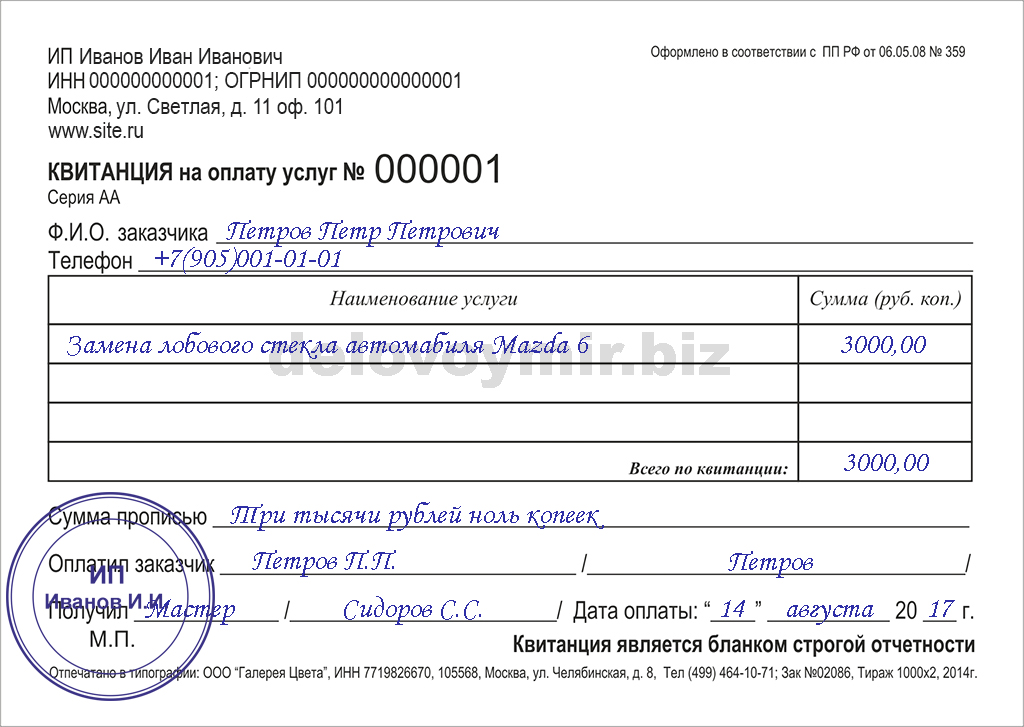

БСО по старой версии ФЗ № 54: реквизиты

К таковым относятся:

- наименование бланка;

- шестизначный номер, серия;

- название фирмы, выдавшей БСО клиенту, ФИО индивидуального предпринимателя, оказывающего услуги;

- адрес фирмы или ИП;

- ИНН фирмы или ИП;

- вид оказанной услуги, ее стоимость;

- фактическая величина оплаты за сервис;

- дата расчетов фирмы с клиентом;

- должность и ФИО кассира, его подпись;

- печать фирмы;

- иные реквизиты, которые могут отразить специфику услуг, оказываемых фирмой или ИП клиентам.

Бланки БСО в соответствии с Постановлением № 359 могут быть изготовлены в типографии или же сформированы с помощью специальных автоматизированных систем. В первом случае на документе также должны присутствовать название, ИНН, адрес типографии, номер заказа на распечатку БСО, год его выполнения, а также размер напечатанного тиража.

Структура бумажных бланков в общем случае должна обеспечивать возможность представления вышеуказанного перечня реквизитов в двух копиях. Как правило, данное требование выполняется посредством распечатки БСО, на котором присутствует основная часть и корешок. На каждой из них есть указанные реквизиты, одну из частей оставляет у себя фирма для отчетности, вторую забирает клиент, оплативший услугу.

Иногда законодательство РФ разрешает хозяйствующим субъектам применять упрощенные формы БСО, например транспортным предприятиям, кинотеатрам, зоопаркам. То, каким образом должна заполняться та или иная упрощенная форма БСО, определяется отдельными ведомственными нормативными актами.

Еще один важный аспект работы с бланками по старой версии ФЗ № 54 — осуществление их учета. Изучим соответствующие нормы законодательства подробнее.

Учет бланков по старой версии ФЗ № 54

В соответствии со старой версией ФЗ № 54, хозяйствующие субъекты также должны вести учет БСО, которые изготовлены типографским способом. В случае с автоматизированной системой их учет обеспечивается посредством соответствующих аппаратно-программных инструментов, но также под контролем налогоплательщика.

Для работы с типографскими бланками используется специальная книга учета БСО. Ее листы должны быть прошиты, пронумерованы, а также заверены директором и главным бухгалтером компании. При этом на документе также проставляется печать организации.

Руководитель фирмы заключает с подчиненным ему сотрудником договор, в соответствии с которым данный специалист отвечает за ведение БСО, а также осуществление их учета. Как правило, на него же также возлагается получение денежных средств от клиентов фирмы, которым оказываются услуги. Заполнение БСО ответственный сотрудник также должен осуществлять с учетом положений Постановления № 359.

Заполнение БСО ответственный сотрудник также должен осуществлять с учетом положений Постановления № 359.

Приемка типографских БСО на предприятие осуществляется специальной комиссией. В случае если хозяйствующий субъект имеет статус юрлица, то бланки ставятся на баланс организации, в качестве оснований для этого применяются специальные акты. БСО должны храниться в надежных местах, которые подлежат опломбировыванию по окончании рабочего дня сотрудников организации.

В предусмотренном законом порядке осуществляется инвентаризация соответствующих бланков. Храниться копии или корешки бланков в фирме должны не менее 5 лет.

Таковы нюансы использования БСО хозяйствующими субъектами по старой версии ФЗ № 54. Но каким образом регулирует применение данных бланков новая редакция соответствующего Федерального закона?

Что представляет собой БСО по новой версии ФЗ № 54?

В ФЗ № 54 также дается отдельное определение БСО. Что такое бланк строгой отчетности по новой редакции соответствующего источника права? Он представляет собой, в свою очередь, практически полный аналог кассового чека. Главная его отличительная особенность — формирование в электронном виде с обязательным использованием автоматизированной системы, которая передает сведения о расчетах между фирмами и клиентами через интернет в ФНС РФ.

Главная его отличительная особенность — формирование в электронном виде с обязательным использованием автоматизированной системы, которая передает сведения о расчетах между фирмами и клиентами через интернет в ФНС РФ.

Таким образом, новый тип БСО, с одной стороны, использовать проще: не требуется вести их учет, не должна применяться книга БСО, не должен соблюдаться порядок хранения соответствующих бланков и их инвентаризации. С другой стороны, для использования бланков обязательно нужен интернет. Также потребуется закупать автоматизированные системы, регистрировать их и обеспечивать функционирование.

По новому закону БСО должен содержать иной перечень реквизитов — в сравнении с бланками, применение которых регулируется положениями Постановления № 359.

Реквизиты БСО по новой версии ФЗ № 54

Так, новый БСО должен включать:

- наименование;

- порядковый номер за рабочую смену кассира;

- адрес организации, в которой был осуществлен расчет;

- наименование фирмы, ФИО ИП;

- ИНН налогоплательщика;

- систему налогообложения, которая применяется фирмой;

- конкретный признак расчета;

- название оказанных клиенту услуг — если это возможно, платежа, а также их количество;

- стоимость за единицу оказываемой услуги — с указанием НДС, если фирма его уплачивает;

- общую сумму счета за услуги;

- конкретную форму платежа — наличными или по карте;

- должность и ФИО человека, принявшего оплату от клиента;

- регистрационный номер автоматизированной системы формирования БСО;

- заводской номер накопителя;

- фискальный признак БСО;

- адрес сайта, на котором можно запросить сведения о расчете;

- телефон или e-mail человека, если БСО передается ему только в электронном виде;

- данные о фискальном документе;

- сведения о рабочей смене;

- фискальный признак для сообщения.

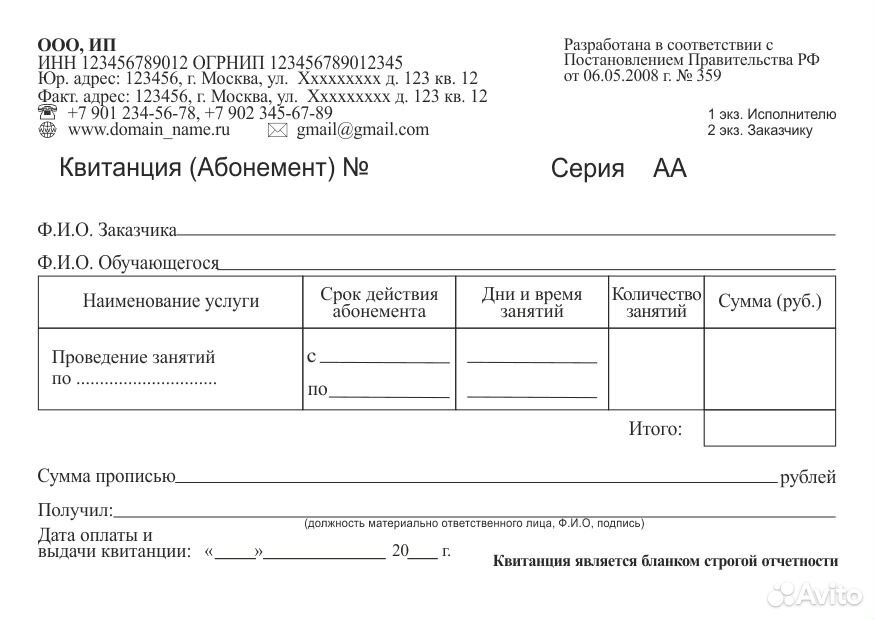

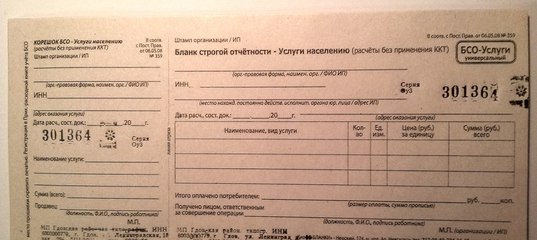

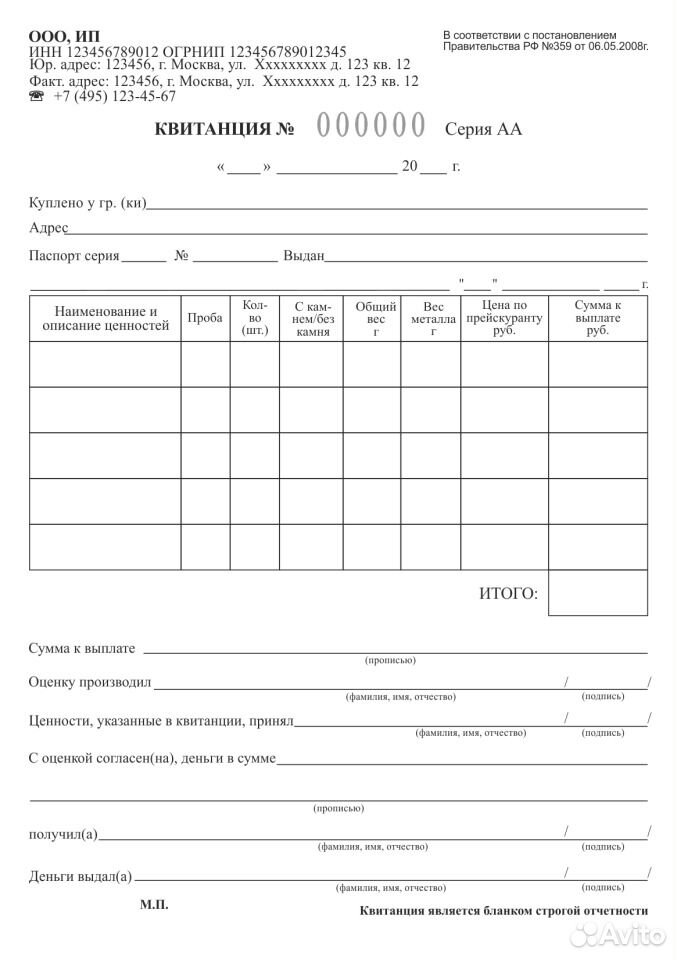

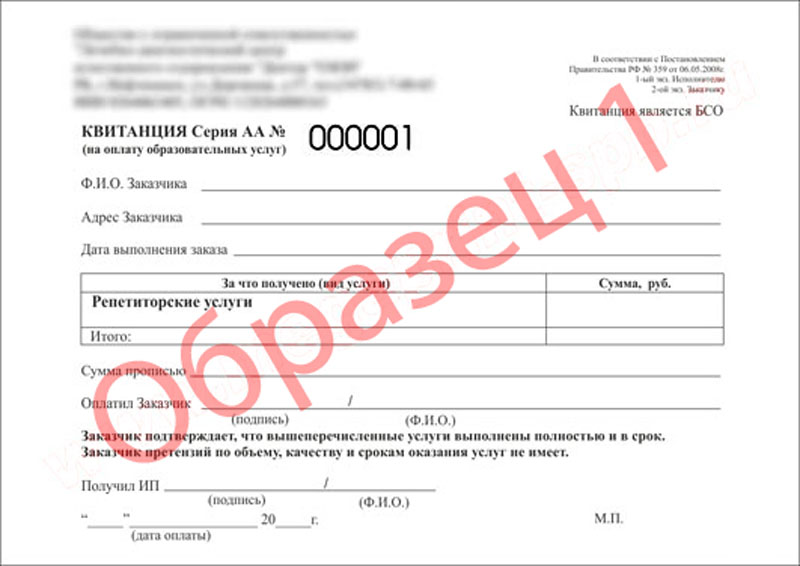

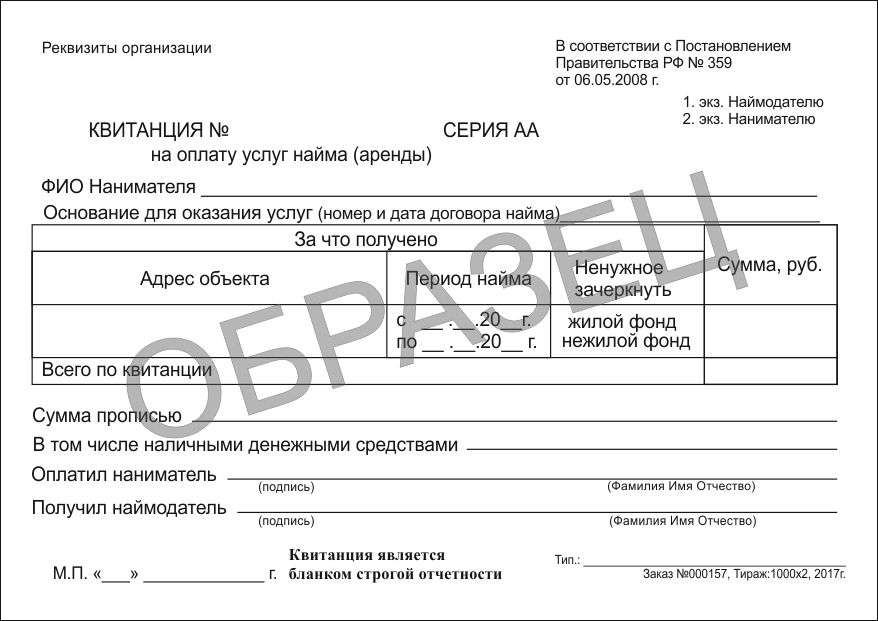

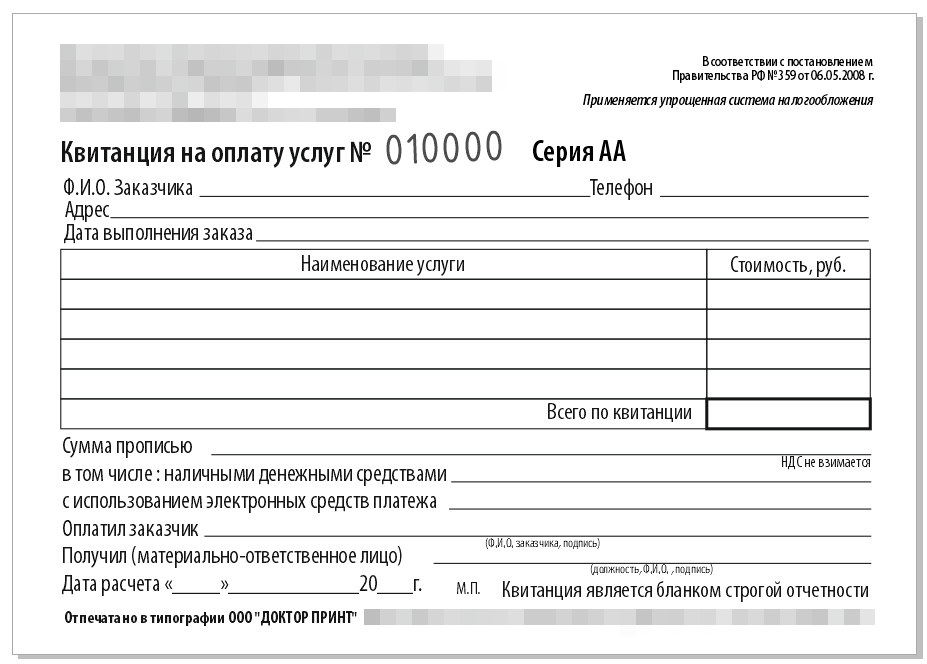

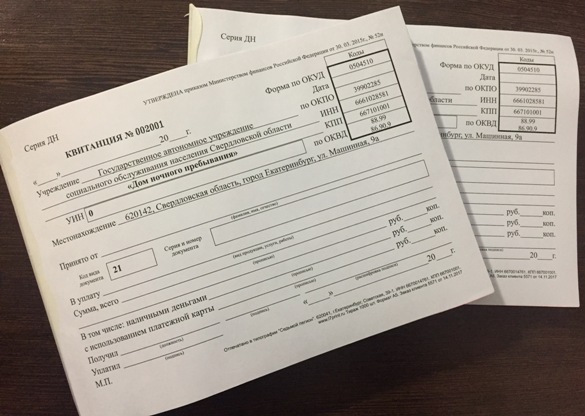

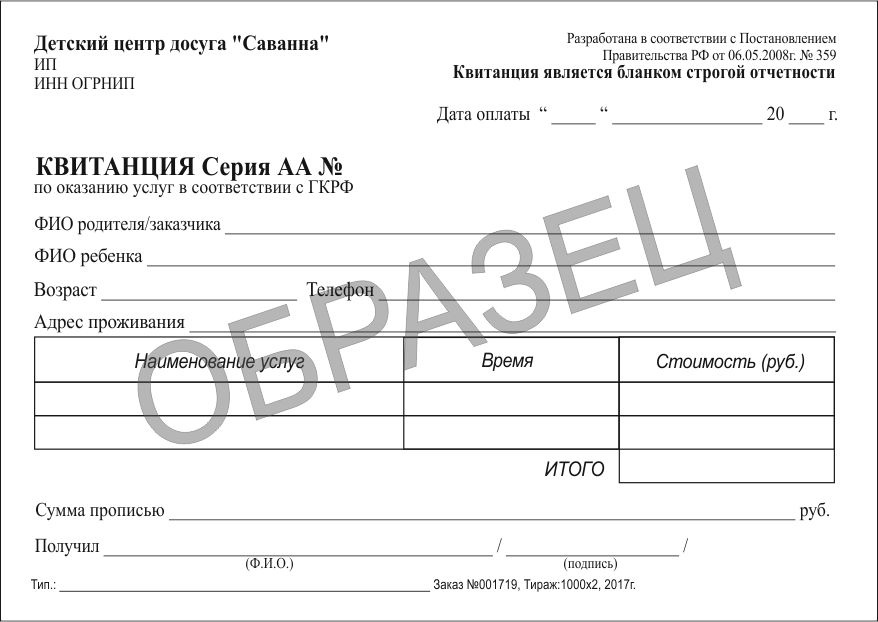

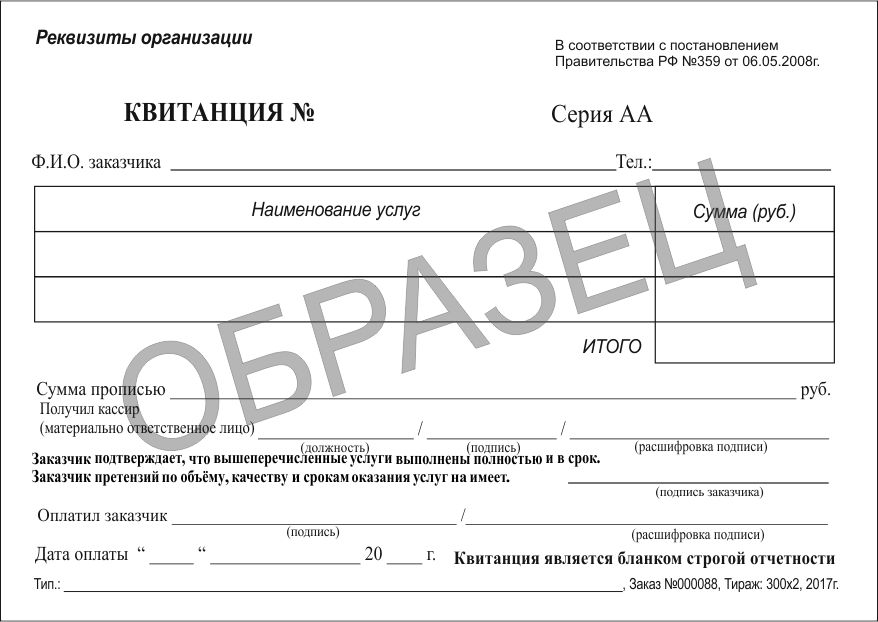

Как может выглядеть БСО? Образец бланка строгой отчетности, соответствующего требованиям Постановления № 359, то есть применяемого в соответствии со старой версией ФЗ № 54, — на картинке ниже.

На нем присутствуют все те реквизиты, что придают документу юридическую силу с учетом требований, установленных законодательством РФ.

В свою очередь, если рассматривать новый БСО, образец его должен содержать новый перечень реквизитов. На практике он может выглядеть по-разному, с учетом специфики ККТ, применяемой конкретным предприятием.

Существует ряд нюансов, характеризующих применение БСО при оказании услуг предпринимателем, решившим осуществлять расчеты по новой версии ФЗ № 54. Рассмотрим их.

Применение БСО в соответствии с новой редакцией ФЗ № 54

Прежде всего фирме следует обратить внимание на тот факт, что БСО может быть выдан клиенту:

- в бумажном виде — при том, что сведения о документе отражаются в базе данных автоматизированной системы;

- в электронном виде — при условии отправки сведений о соответствующем бланке клиенту в виде SMS или на e-mail.

Но в законе есть оговорка: данные действия фирма обязана произвести при наличии технического доступа к необходимым инструментам. Так или иначе, сведения о платеже отражаются в онлайновых базах данных, которые формируются в ходе передачи сведений о платежах автоматизированной системой. Можно отметить, что законом предусмотрены случаи, при которых БСО на услуги должны направляться клиентам исключительно в бумажном варианте.

Определенными нюансами характеризуются расчеты между поставщиками и получателями услуг в онлайне. Бывает, что многие сервисы предоставляются в интернете, например консультационные. В этом случае использование БСО регулируется отдельными нормами новой редакции ФЗ № 54.

Таковы нюансы применения российскими бизнесами БСО. Что такое бланки строгой отчетности в интерпретациях, соответствующих разным версиям ФЗ № 54, в чем заключается порядок их применения, мы изучили. Но есть еще один значимый нюанс, на который стоит обратить внимание, — пользование возможностью законно не применять соответствующие документы.

Кто может не задействовать БСО и кассовые чеки?

БСО — документ, выдаваемый только при оказании услуг. Однако его вправе не оформлять предприниматели, равно как и не использовать иные виды ККТ, при оказании услуг, связанных:

- с приемом от граждан стеклопосуды, утильсырья, но не металлолома, драгметаллов, драгоценных камней;

- с ремонтом, а также окраской обуви;

- с выпуском и осуществлением ремонта различных типов металлической галантереи, ключей;

- с присмотром, а также уходом за детьми, больными, пожилыми, людьми с ограниченными возможностями;

- со вспашкой огородов, приготовлением дров;

- с оказанием услуг по переноске вещей на вокзалах, аэропортах, морских и речных портах;

- со сдачей гражданином в статусе ИП в наем жилых помещений, которыми он владеет.

Также можно отметить, что ФЗ № 54 как в старой, так и в новой версии разрешает хозяйствующим субъектам не применять ККТ при продаже:

- товаров в формате ярмарочной, разносной торговли;

- билетов;

- газет, журналов;

- мороженого;

- сезонных овощей, фруктов;

- товаров, при реализации которых используются автоцистерны, например молока, живой рыбы, кваса;

- ценных бумаг;

- предметов творчества, изделий народных промыслов, если они изготовлены самим продавцом.

Таким образом, в предусмотренных законом случаях бизнес в различных форматах можно вести и без использования БСО при оказании услуг, а также иных видов ККТ, в частности при продаже товаров.

Резюме

Бланк строгой отчетности может быть удобной альтернативой ККТ в случаях, когда законодательство это разрешает. Однако их применение довольно строго регулируется отдельными нормами права. Таким образом, правомерно говорить о том, что выбор между ККТ и БСО будет зависеть в значительной степени от специфики конкретного вида бизнеса, а также от условий, в которых ИП или фирма ведут хозяйственную деятельность.

Применение и ККТ, и БСО может иметь как преимущества, так и недостатки, которые, вероятно, чаще всего будут определяться в ходе практического использования предусмотренных законодательством РФ расчетов между поставщиками и получателями услуг. Главное при этом — учитывать то, какие актуальные нормы закона действуют и каким образом их применять к конкретным правоотношениям в том или ином сегменте бизнеса.

Путешествие к созданию скриптов для Firefox Sync / Lockwise: определение протокола

В предыдущем посте мы обнаружили существующие клиенты Firefox Sync, один в Python и один в Node.js. Оба не обновлялись более чем за 6 лет, но с некоторыми быстрыми исправлениями мы заставили их работать.

Для обучения давайте извлечем код из node-fx-sync это необходимо для доступа к коллекциям Firefox Sync, и упростить его как как можно больше.

Первым шагом является аутентификация с помощью учетных записей Firefox.Затем нам нужно немного потанцевать с помощью Firefox Sync TokenServer. это, в свою очередь, даст нам учетные данные для доступа к фактическому узлу Firefox Sync API. API синхронизации затем позволит нам запрашивать коллекции, которые мы можем расшифровать с помощью еще криптовалютное волшебство.

Я разобью это на части ниже, а затем приведу полностью рабочий пример. что вы можете просто скопировать и запустить самостоятельно.

Сначала мы создаем экземпляр fxa-js-client для взаимодействия

с помощью API учетных записей Firefox.

Примечание: этот клиент не обслуживается, он был заменен на fxa-auth-client в этом пиаре год назад, но этот новый пакет не публикуется на npm, и поскольку он является частью monorepo, мы также не можем установить его с GitHub с помощью npm.

GitPkg может с этим помочь, но я бы предпочел не вводить элемент косвенного обращения при получении пакета, который Я передам пароль своей учетной записи Firefox на.

const AuthClient = require ('fxa-js-client')

const authServerUrl = 'https://api.accounts.firefox.com/v1'

const email = '...'

const pass = '...'

const client = новый AuthClient (authServerUrl)

const creds = await client.signIn (email, pass, {

ключи: правда,

причина: 'логин'

})

Как мы видели ранее, установка причина: 'логин' необходим для

войдите в систему, чтобы работать без кода разблокировки, отправленного на электронную почту пользователя.

Поскольку мы указали ключей: true , мы получаем keyFetchToken и unwrapBKey в ответе, который позволяет нам получить ключи учетной записи. Это пригодится позже.

Это пригодится позже.

const accountKeys = ожидание client.accountKeys (creds.keyFetchToken, creds.unwrapBKey)

Далее нам нужно вызвать TokenServer чтобы получить учетные данные для Firefox Sync API.

Существует два способа аутентификации на TokenServer: BrowserID. и OAuth.

В тот момент я просто скопировал то, что клиент Mozilla Python и node-fx-sync делали, который использует BrowserID. Это также метод, который упоминается в большинстве Если не всю, то документацию, которую я могу найти в Интернете по сей день.

Позже я узнал, что OAuth — это новый рекомендуемый способ и последнее сообщения об этом в серии объясняется, как это реализовать. Если вас не волнует BrowserID, вы можете сразу перейти к следующему разделу это объясняет, как получить и расшифровать записи из узла синхронизации.

Протокол BrowserID

требует, чтобы мы сгенерировали асимметричную пару ключей, либо DSA, либо RSA.

Mozilla создала браузер-криптовалюту

пакет (ранее известный как jwcrypto ), чтобы помочь с его реализацией.

const {promisify} = require ('util')

const jwcrypto = требуется ('браузер-крипто')

требуется ('browserid-crypto / lib / algs / ds')

требуется ('browserid-crypto / lib / algs / rs')

const kp = await promisify (jwcrypto.generateKeypair) ({алгоритм: 'DS', размер ключа: 256})

После создания пары ключей нам нужно запросить учетные записи Firefox сервер для генерации подписанного сертификата нашего открытого ключа.Как задокументировано в API, срок действия сертификата устанавливается в миллисекундах и может быть увеличен до 24 часов.

постоянная длительность = 1000 * 60 * 60 * 24

const {cert} = ожидание client.certificateSign (creds.sessionToken, kp.publicKey.toSimpleObject (), продолжительность)

Затем мы генерируем «утверждение личности». (по сути, JWT с пустой полезной нагрузкой), используя наш закрытый ключ.

const tokenServerUrl = 'https://token.services. mozilla.com'

const signedObject = ожидание обещания (jwcrypto.assertion.sign) (

{},

{

аудитория: tokenServerUrl,

эмитент: authServerUrl,

expiresAt: Date.now () + продолжительность

},

kp.secretKey

)

mozilla.com'

const signedObject = ожидание обещания (jwcrypto.assertion.sign) (

{},

{

аудитория: tokenServerUrl,

эмитент: authServerUrl,

expiresAt: Date.now () + продолжительность

},

kp.secretKey

)

Путем объединения предыдущего сертификата с этим JWT, разделенного ~ символов (тильда), мы создаем «подтвержденное подтверждение личности»,

которые мы сможем использовать в заголовке Authorization .

const backedAssertion = [сертификат, подписанный объект] .join ('~')

Мы также вычисляем заголовок X-Client-State , который представляет собой первые 32 байта.

дайджеста SHA-256 ключа синхронизации, как описано здесь.

const crypto = требуется ('крипто')

const syncKey = Buffer.from (accountKeys.kB, 'шестнадцатеричный')

const clientState = crypto.createHash ('sha256'). update (syncKey) .digest (). slice (0, 16) .toString ('шестнадцатеричный')

Теперь у нас есть все готово для вызова TokenServer. Я буду использовать

Я буду использовать node-fetch для

что.

const fetch = require ('выборка узла')

const token = await fetch (`$ {tokenServerUrl} / 1.0 / sync / 1.5`, {

заголовки: {

Авторизация: `BrowserID $ {backedAssertion}`,

"X-Client-State": clientState.

}

})

.затем (res => res.json ())

Это дает нам «URL-адрес узла хранения синхронизации пользователя, а некоторые краткосрочные учетные данные, которые могут быть использованы для доступа к нему », как указано в документации. здесь.

Теперь у нас есть учетные данные для вызова Firefox Sync API.

Он использует аутентификацию Hawk,

поэтому мы напишем обертку fetch , которая будет обрабатывать ее за нас.

Для удобства возьмем токен, полученный от Sync TokenServer

ранее, поскольку он содержит все необходимое для выполнения Hawk

аутентификации, и мы будем использовать hawk пакет для тяжелой работы.

const Hawk = require ('hawk')

function hawkFetch (token, path, params = {}) {

const url = `$ {token. api_endpoint} / $ {path}`

const hawkOptions = {

реквизиты для входа: {

id: token.id,

ключ: token.key,

алгоритм: token.hashalg

}

}

if (params.body) {

hawkOptions.payload = params.body

}

const authHeader = Hawk.client.header (url, params.method || 'получить', hawkOptions)

return fetch (url, Object.assign ({}, params, {

заголовки: Object.assign ({

Авторизация: authHeader.заголовок

}, params.headers)

}))

}

api_endpoint} / $ {path}`

const hawkOptions = {

реквизиты для входа: {

id: token.id,

ключ: token.key,

алгоритм: token.hashalg

}

}

if (params.body) {

hawkOptions.payload = params.body

}

const authHeader = Hawk.client.header (url, params.method || 'получить', hawkOptions)

return fetch (url, Object.assign ({}, params, {

заголовки: Object.assign ({

Авторизация: authHeader.заголовок

}, params.headers)

}))

}

Затем мы можем использовать этот помощник для получения паролей:

const пароли = ожидание hawkFetch (токен, 'хранилище / пароли? Full = true')

.then (res => res.json ()).

Но эти пароли зашифрованы! Если мы хотим получить доступ к актуальным полезную нагрузку (включая домен, имя пользователя и пароль для каждой записи), мы нужно еще пару шагов.

Sync хранит «коллекции», например закладки, история, вкладки, пароли и

более.Коллекции состоят из объектов, называемых BSO (базовый

объект хранения) и ранее известный как WBO (базовый объект Weave).

Каждый объект зашифрован симметричным ключом, который хранится в коллекция ключей, специальная коллекция, зашифрованная с помощью ключа, полученного из ключ синхронизации пользователя, полученный локально из пароля пользователя, эффективное выполнение сквозной синхронизации Firefox зашифрованный. 🤯

Ключи берутся как пароли:

const cryptoKeys = ожидание hawkFetch (токен, 'хранилище / крипто / ключи')

.затем (res => res.json ())

Чтобы расшифровать их, нам нужно получить пользовательский ключ синхронизации с помощью HKDF.

асинхронная функция deriveKeys (syncKey) {

const соль = ''

const info = 'identity.mozilla.com/picl/v1/oldsync'

const bundle = Buffer.from (ожидание promisify (crypto.hkdf) ('sha256', syncKey, salt, info, 64))

возвращение {

encryptionKey: bundle.slice (0, 32),

hmacKey: bundle.slice (32, 64)

}

}

const syncKey = Buffer.from (accountKeys.kB, 'шестнадцатеричный')

const syncKeyBundle = ждать deriveKeys (syncKey)

Это дает нам комплект, содержащий ключ шифрования и ключ HMAC. В

записи шифруются с использованием AES-256-CBC и подписываются с помощью HMAC с использованием соответствующих ключей.

В

записи шифруются с использованием AES-256-CBC и подписываются с помощью HMAC с использованием соответствующих ключей.

Мы напишем помощник decryptBSO , который принимает связку ключей и BSO для

дешифровать, одновременно выполняя проверку HMAC.

function decryptBSO (keyBundle, bso) {

const payload = JSON.parse (bso.payload)

const hmac = crypto.createHmac ('sha256', keyBundle.hmacKey)

.update (payload.ciphertext).

.digest ('шестнадцатеричный')

if (hmac! == payload.hmac) {

выдать новую ошибку (несоответствие HMAC)

}

const iv = буфер.из (payload.IV, 'base64')

const decipher = crypto.createDecipheriv ('aes-256-cbc', keyBundle.encryptionKey, iv)

const plaintext = decipher.update (payload.ciphertext, 'base64', 'utf8') + decipher.final ('utf8')

const result = JSON.parse (простой текст)

if (result.id! == bso.id) {

выдать новую ошибку («Несоответствие идентификатора записи»)

}

вернуть результат

}

Теперь мы можем адаптировать код получения ключей, чтобы он также их расшифровывал.

const cryptoKeys = ожидание hawkFetch (токен, 'хранилище / крипто / ключи')

.затем (res => res.json ())

.then (bso => decryptBSO (syncKeyBundle, bso))

Наконец, мы хотим расшифровать пароли, которые мы получили ранее. В ключи, которые мы только что получили, состоят из набора ключей по умолчанию , а также необязательные ключи , специфичные для коллекции, , как определено в протоколе.

На практике я встречал только ключи по умолчанию, но я все еще поддерживаю ключи коллекции для будущей совместимости.

const encodedKeyBundle = криптоключи.collection.passwords || cryptoKeys.default

const collectionKeyBundle = {

encryptionKey: Buffer.from (encodedKeyBundle [0], 'base64'),

hmacKey: Buffer.from (encodedKeyBundle [1], 'base64')

}

Обратите внимание, как переменная collectionKeyBundle совместима с keyBundle переходим на decryptBSO ? Вот как мы сможем

расшифровать пароли!

const пароли = ожидание hawkFetch (токен, 'хранилище / пароли? Full = true')

. затем (res => res.json ())

.then (items => items.map (bso => decryptBSO (collectionKeyBundle, bso)))

затем (res => res.json ())

.then (items => items.map (bso => decryptBSO (collectionKeyBundle, bso)))

И вуаля! Это все, что нам нужно для получения и дешифрования записей из Firefox. Синхронизировать! Это Только взял чтение документация из 14 другой места к понимать как Это работает.

Запись данных - это только вопрос реализации encryptBSO , по сути

делает обратное тому, что делает decryptBSO , и отправляет

соответствующие запросы PUT или POST .Я оставлю это читателю в качестве упражнения. 😉

Но мы еще не закончили. Сначала я поделюсь с вами кодом, который мы создали. в этом посте мы рассмотрим, как работает BrowserID. (вы поймете почему).

const {promisify} = require ('util')

const crypto = require ('крипто')

const fetch = require ('выборка узла')

const AuthClient = требуется ('fxa-js-client')

const jwcrypto = требуется ('браузер-крипто')

const Hawk = require ('ястреб')

требуется ('browserid-crypto / lib / algs / ds')

требуется ('browserid-crypto / lib / algs / rs')

const authServerUrl = 'https: // api. accounts.firefox.com/v1 '

const tokenServerUrl = 'https://token.services.mozilla.com'

const email = '...'

const pass = '...'

асинхронная функция deriveKeys (syncKey) {

const соль = ''

const info = 'identity.mozilla.com/picl/v1/oldsync'

const bundle = Buffer.from (ожидание promisify (crypto.hkdf) ('sha256', syncKey, salt, info, 64))

возвращение {

encryptionKey: bundle.slice (0, 32),

hmacKey: bundle.slice (32, 64)

}

}

function decryptBSO (keyBundle, bso) {

const payload = JSON.parse (bso.payload)

const hmac = крипто.createHmac ('sha256', keyBundle.hmacKey)

.update (payload.ciphertext).

.digest ('шестнадцатеричный')

if (hmac! == payload.hmac) {

выдать новую ошибку (несоответствие HMAC)

}

const iv = Buffer.from (payload.IV, 'base64')

const decipher = crypto.createDecipheriv ('aes-256-cbc', keyBundle.encryptionKey, iv)

const plaintext = decipher.update (payload.ciphertext, 'base64', 'utf8') + decipher.final ('utf8')

const result = JSON.

accounts.firefox.com/v1 '

const tokenServerUrl = 'https://token.services.mozilla.com'

const email = '...'

const pass = '...'

асинхронная функция deriveKeys (syncKey) {

const соль = ''

const info = 'identity.mozilla.com/picl/v1/oldsync'

const bundle = Buffer.from (ожидание promisify (crypto.hkdf) ('sha256', syncKey, salt, info, 64))

возвращение {

encryptionKey: bundle.slice (0, 32),

hmacKey: bundle.slice (32, 64)

}

}

function decryptBSO (keyBundle, bso) {

const payload = JSON.parse (bso.payload)

const hmac = крипто.createHmac ('sha256', keyBundle.hmacKey)

.update (payload.ciphertext).

.digest ('шестнадцатеричный')

if (hmac! == payload.hmac) {

выдать новую ошибку (несоответствие HMAC)

}

const iv = Buffer.from (payload.IV, 'base64')

const decipher = crypto.createDecipheriv ('aes-256-cbc', keyBundle.encryptionKey, iv)

const plaintext = decipher.update (payload.ciphertext, 'base64', 'utf8') + decipher.final ('utf8')

const result = JSON. parse (простой текст)

if (result.id! == bso.id) {

выдать новую ошибку («Несоответствие идентификатора записи»)

}

вернуть результат

}

function hawkFetch (token, path, params = {}) {

const url = `$ {token.api_endpoint} / $ {путь} `

const hawkOptions = {

реквизиты для входа: {

id: token.id,

ключ: token.key,

алгоритм: token.hashalg

}

}

if (params.body) {

hawkOptions.payload = params.body

}

const authHeader = Hawk.client.header (url, params.method || 'получить', hawkOptions)

return fetch (url, Object.assign ({}, params, {

заголовки: Object.assign ({

Авторизация: authHeader.header

}, params.headers)

}))

}

асинхронная функция main () {

const client = новый AuthClient (authServerUrl)

const creds = ждать клиента.вход (электронная почта, пароль, {

ключи: правда,

причина: 'логин'

})

const accountKeys = ожидание client.accountKeys (creds.keyFetchToken, creds.unwrapBKey)

const kp = await promisify (jwcrypto.

parse (простой текст)

if (result.id! == bso.id) {

выдать новую ошибку («Несоответствие идентификатора записи»)

}

вернуть результат

}

function hawkFetch (token, path, params = {}) {

const url = `$ {token.api_endpoint} / $ {путь} `

const hawkOptions = {

реквизиты для входа: {

id: token.id,

ключ: token.key,

алгоритм: token.hashalg

}

}

if (params.body) {

hawkOptions.payload = params.body

}

const authHeader = Hawk.client.header (url, params.method || 'получить', hawkOptions)

return fetch (url, Object.assign ({}, params, {

заголовки: Object.assign ({

Авторизация: authHeader.header

}, params.headers)

}))

}

асинхронная функция main () {

const client = новый AuthClient (authServerUrl)

const creds = ждать клиента.вход (электронная почта, пароль, {

ключи: правда,

причина: 'логин'

})

const accountKeys = ожидание client.accountKeys (creds.keyFetchToken, creds.unwrapBKey)

const kp = await promisify (jwcrypto. generateKeypair) ({алгоритм: 'DS', размер ключа: 256})

Длительность константы = 1000 * 60 * 60 * 24

const {cert} = ожидание client.certificateSign (creds.sessionToken, kp.publicKey.toSimpleObject (), продолжительность)

const signedObject = ожидание обещания (jwcrypto.assertion.sign) (

{},

{

аудитория: tokenServerUrl,

эмитент: authServerUrl,

expiresAt: Дата.сейчас () + продолжительность

},

kp.secretKey

)

const backedAssertion = [сертификат, подписанный объект] .join ('~')

const syncKey = Buffer.from (accountKeys.kB, 'шестнадцатеричный')

const clientState = crypto.createHash ('sha256'). update (syncKey) .digest (). slice (0, 16) .toString ('шестнадцатеричный')

const token = await fetch (`$ {tokenServerUrl} / 1.0 / sync / 1.5`, {

заголовки: {

Авторизация: `BrowserID $ {backedAssertion}`,

"X-Client-State": clientState.

}

})

.then (res => res.json ()).

const syncKey = буфер.из (accountKeys.

generateKeypair) ({алгоритм: 'DS', размер ключа: 256})

Длительность константы = 1000 * 60 * 60 * 24

const {cert} = ожидание client.certificateSign (creds.sessionToken, kp.publicKey.toSimpleObject (), продолжительность)

const signedObject = ожидание обещания (jwcrypto.assertion.sign) (

{},

{

аудитория: tokenServerUrl,

эмитент: authServerUrl,

expiresAt: Дата.сейчас () + продолжительность

},

kp.secretKey

)

const backedAssertion = [сертификат, подписанный объект] .join ('~')

const syncKey = Buffer.from (accountKeys.kB, 'шестнадцатеричный')

const clientState = crypto.createHash ('sha256'). update (syncKey) .digest (). slice (0, 16) .toString ('шестнадцатеричный')

const token = await fetch (`$ {tokenServerUrl} / 1.0 / sync / 1.5`, {

заголовки: {

Авторизация: `BrowserID $ {backedAssertion}`,

"X-Client-State": clientState.

}

})

.then (res => res.json ()).

const syncKey = буфер.из (accountKeys. kB, 'шестнадцатеричный')

const syncKeyBundle = ждать deriveKeys (syncKey)

const cryptoKeys = ожидание hawkFetch (токен, 'хранилище / крипто / ключи')

.then (res => res.json ()).

.then (bso => decryptBSO (syncKeyBundle, bso))

const encodedKeyBundle = cryptoKeys.collections.passwords || cryptoKeys.default

const collectionKeyBundle = {

encryptionKey: Buffer.from (encodedKeyBundle [0], 'base64'),

hmacKey: Buffer.from (encodedKeyBundle [1], 'base64')

}

const passwords = await hawkFetch (токен, 'хранилище / пароли? full = true')

.затем (res => res.json ())

.then (items => items.map (bso => decryptBSO (collectionKeyBundle, bso)))

console.log (пароли)

}

главный()

kB, 'шестнадцатеричный')

const syncKeyBundle = ждать deriveKeys (syncKey)

const cryptoKeys = ожидание hawkFetch (токен, 'хранилище / крипто / ключи')

.then (res => res.json ()).

.then (bso => decryptBSO (syncKeyBundle, bso))

const encodedKeyBundle = cryptoKeys.collections.passwords || cryptoKeys.default

const collectionKeyBundle = {

encryptionKey: Buffer.from (encodedKeyBundle [0], 'base64'),

hmacKey: Buffer.from (encodedKeyBundle [1], 'base64')

}

const passwords = await hawkFetch (токен, 'хранилище / пароли? full = true')

.затем (res => res.json ())

.then (items => items.map (bso => decryptBSO (collectionKeyBundle, bso)))

console.log (пароли)

}

главный()

Это работает как шарм, но меня все еще беспокоит одна вещь. При запуске код, я вижу предупреждение об устаревании в консоли.

[DEP0005] Предупреждение об устаревании: Buffer () устарел из-за проблем с безопасностью и удобством использования. Используйте вместо них методы Buffer.alloc (), Buffer.allocUnsafe () или Buffer.from ().

Используйте вместо них методы Buffer.alloc (), Buffer.allocUnsafe () или Buffer.from ().

Это исходит от browserid-crypto, поэтому я сделал PR, чтобы исправить это, и пока он был принят, сопровождающий указал мне что эту библиотеку следует считать неподдерживаемой:

FWIW, было бы лучше считать эту библиотеку не обслуживаемой на данном точки, но я все равно рад вносить такие мелкие исправления.

Хотя нет ничего плохого в том, чтобы использовать неконтролируемую библиотеку так долго как это работает, мне было любопытно посмотреть, что потребуется, чтобы удалить пакет browserid-crypto из моих зависимостей. В следующем посте мы разберем BrowserID, чтобы реализовать протокол с помощью всего лишь собственные и общие модули. Продолжайте читать!

Патент США на усовершенствованные схемы для защиты потока битов Патент (Патент № 6,894,527, выдан 17 мая 2005 г.)

ОБЛАСТЬ ИЗОБРЕТЕНИЯ Это изобретение в целом относится к перепрограммируемым логическим интегральным схемам и, в частности, к способам шифрования для потоков битов.

Архитектура программируемой пользователем вентильной матрицы (FPGA) обычно включает в себя массив конфигурируемых логических блоков (CLB), окруженных программируемыми блоками ввода / вывода (IOB). IOB обеспечивают интерфейс между выводами пакета и CLB, тогда как CLB предоставляют функциональные элементы для построения логики на FPGA. CLB и IOB связаны между собой иерархией программируемых ресурсов маршрутизации. CLB, IOB и программируемые ресурсы маршрутизации содержат память конфигурации, которая должна быть настроена до того, как каждый CLB, IOB или ресурс маршрутизации сможет выполнять указанную функцию.

Обычно память конфигурации в FPGA использует ячейки статической памяти с произвольным доступом (SRAM), которые программируются путем загрузки потока битов конфигурации в FPGA. Конкретные примеры настройки различных ПЛИС можно найти на страницах с 6-60 по 6-68 «Книги данных по программируемой логике 1999 г.» (далее «Книга данных Xilinx 1999 г. »), опубликованной в марте 1999 г. компанией Xilinx, Inc., и доступны от Xilinx, Inc., 2100 Logic Drive, Сан-Хосе, Калифорния 95124, страницы которых включены в настоящий документ посредством ссылки.Дополнительные методы программирования FPGA описаны Lawman в патенте США No. № 6028445, озаглавленный «СТРУКТУРА ДЕКОДЕРА И МЕТОД ДЛЯ КОНФИГУРАЦИИ ПЛИС», Гэри Р. Лоуман, поданный 30 декабря 1997 г. и опубликованный 22 февраля 2000 г. В патенте США № 6366117, озаглавленном «НЕЭЛЕКТРИЧЕСКИЙ / БАТАРЕЙНЫЙ КЛЮЧ В PLD» Панг и др., Зарегистрированном 28 ноября 2000 г. и опубликованном 2 апреля 2002 г., описаны структуры и методы для использования зашифрованных потоков битов в ПЛИС. Эти патенты также включены сюда в качестве ссылки.

»), опубликованной в марте 1999 г. компанией Xilinx, Inc., и доступны от Xilinx, Inc., 2100 Logic Drive, Сан-Хосе, Калифорния 95124, страницы которых включены в настоящий документ посредством ссылки.Дополнительные методы программирования FPGA описаны Lawman в патенте США No. № 6028445, озаглавленный «СТРУКТУРА ДЕКОДЕРА И МЕТОД ДЛЯ КОНФИГУРАЦИИ ПЛИС», Гэри Р. Лоуман, поданный 30 декабря 1997 г. и опубликованный 22 февраля 2000 г. В патенте США № 6366117, озаглавленном «НЕЭЛЕКТРИЧЕСКИЙ / БАТАРЕЙНЫЙ КЛЮЧ В PLD» Панг и др., Зарегистрированном 28 ноября 2000 г. и опубликованном 2 апреля 2002 г., описаны структуры и методы для использования зашифрованных потоков битов в ПЛИС. Эти патенты также включены сюда в качестве ссылки.